No fim de semana passado soube-se da vulnerabilidade do popular arquivador WinRAR, que foi corrigida na nova versão 6.23. Posteriormente, descobriu-se que antes desta atualização o programa apresentava outra vulnerabilidade que era explorada por hackers, e as consequências desses erros podem ser graves, pois as vulnerabilidades também afetam outros softwares.

Anteriormente, soube-se que o arquivador WinRAR contém uma vulnerabilidade que os invasores podem usar para executar código arbitrário – ele é rastreado sob o número CVE-2023-40477 e tem uma classificação de 7,8 em 10 (alta). O problema está na validação incorreta dos dados nos chamados volumes de recuperação de arquivos RAR, fazendo com que o código malicioso obtenha acesso a uma área fora do buffer de memória alocado. O código malicioso é executado quando é feita uma tentativa de abrir um arquivo especialmente preparado.

Algum tempo depois, especialistas do Grupo-IB falaram sobre a vulnerabilidade CVE-2023-38831 (ainda não avaliada), que vem sendo explorada desde abril por um grupo de hackers desconhecido que escolheu como vítimas funcionários de corretoras. Esta vulnerabilidade permite que scripts maliciosos sejam disfarçados como arquivos JPG e TXT aparentemente inofensivos. Clicar duas vezes neles no arquivo também os inicia.

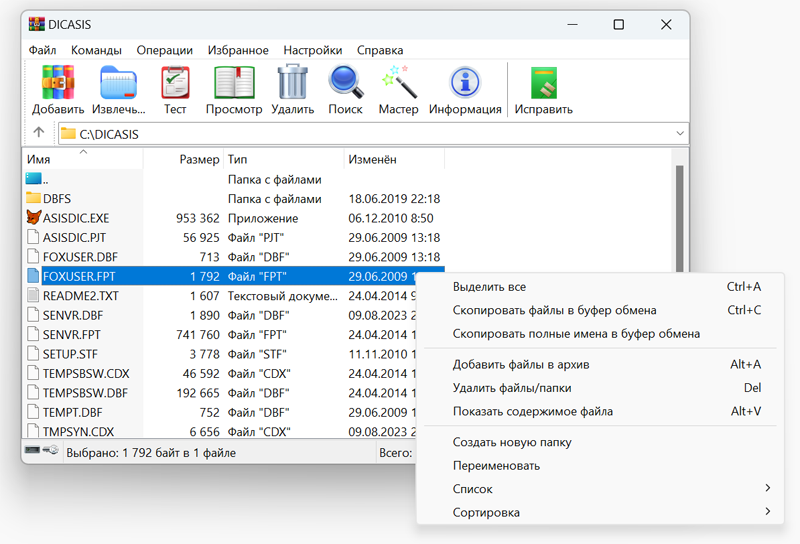

Ambas as vulnerabilidades foram corrigidas. Rarlab também é responsável pelas bibliotecas unrar.dll e unrar64.dll, que também são provavelmente vulneráveis e vêm com muitos outros programas. O motivo das suspeitas apareceu com a atualização do gerenciador de arquivos Total Commander, não menos icônico que o arquivador WinRAR: as notas para a build 11.01 RC1 indicam que uma vulnerabilidade crítica na biblioteca unrar.dll foi corrigida, e esta biblioteca é oferecida para ser baixado separadamente, se necessário. Posteriormente, o desenvolvedor do programa, Christian Ghisler, explicou no fórum do projeto: “Ninguém sabe se o unrar.dll também é vulnerável, ou se é o próprio WinRAR. Mas como estou preparando o lançamento do TC 11.01, incluirei as novas bibliotecas unrar de qualquer maneira.

O instituto alemão de segurança cibernética AV-Test explicou que possui mais de 400 programas em seu banco de dados que usam unrar.dll e unrar64.dll, incluindo programas antivírus. Provavelmente, num futuro próximo, essas bibliotecas serão substituídas em todas as atualizações desses programas. É impossível não mencionar o Windows, cujo “Explorer” deverá em breve receber suporte integrado para arquivos RAR. E aqui também há uma nuance: a biblioteca aberta do Rarlab é escrita em C ++, e o suporte ao formato RAR do “Explorer” é implementado com base no código libarchive – esta biblioteca usa sua própria implementação de C. Este significa que se a vulnerabilidade afetou de alguma forma o libarchive, a Microsoft terá que fechá-lo antes do lançamento da atualização pública do Windows, onde o “Explorer” suportará RAR.