Os especialistas da Kaspersky Lab apresentaram ontem um relatório no 37º Congresso de Comunicação do Caos (37C3) em Hamburgo sobre a série de exploits Triangulation e a campanha de hacking do Apple iPhone baseada nela. O mecanismo de hacking, segundo os autores do relatório, pode acabar sendo o mais complexo da história – ele usa quatro vulnerabilidades de dia zero agora fechadas. As informações sobre um deles dificilmente poderiam ter vindo de outra fonte que não a Apple ou a própria Arm.

Fonte da imagem: securelist.ru

O FSB relatou uma campanha massiva para hackear iPhones no início de junho: pessoas desconhecidas infectaram milhares de telefones com malware, incluindo dispositivos pertencentes a funcionários de embaixadas e missões diplomáticas. A campanha durou pelo menos quatro anos – a infecção começou com o envio de um iMessage, após o qual o malware foi instalado no telefone por meio de uma complexa cadeia de explorações, sem exigir qualquer ação da vítima. Os dispositivos foram infectados com um poderoso spyware capaz de transmitir gravações de microfones, fotos, geolocalização e outros dados.

Ao implementar a cadeia de exploração, foram utilizadas as vulnerabilidades CVE-2023-32434, CVE-2023-32435, CVE-2023-38606 e CVE-2023-41990, que atualmente estão listadas como fechadas – em particular, com a atualização Apple iOS 16.2. Essas vulnerabilidades críticas de dia zero estavam presentes não apenas no iPhone, mas também no Mac, iPod, iPad, Apple TV e Apple Watch. As explorações descobertas pelos especialistas da Kaspersky Lab foram projetadas especificamente para serem executadas nesses dispositivos.

Até agora, a mais misteriosa dessas vulnerabilidades continua sendo CVE-2023-38606 – é baseada em um recurso de hardware não documentado que permitiu que invasores contornassem a proteção avançada de memória de hardware. Este mecanismo destina-se a proteger a integridade do dispositivo mesmo depois de um invasor ter obtido acesso ao núcleo do sistema – na maioria das outras plataformas, o invasor neste cenário obtém controle total sobre ele. Em dispositivos Apple com esta proteção, mesmo que os invasores obtenham acesso ao kernel, eles não poderão alterar seu código, obter dados confidenciais do kernel ou injetar código malicioso em qualquer processo. Uma vulnerabilidade de recurso de hardware não documentada poderia contornar essa proteção poderosa, que também está presente nos processadores M1 e M2 da Apple.

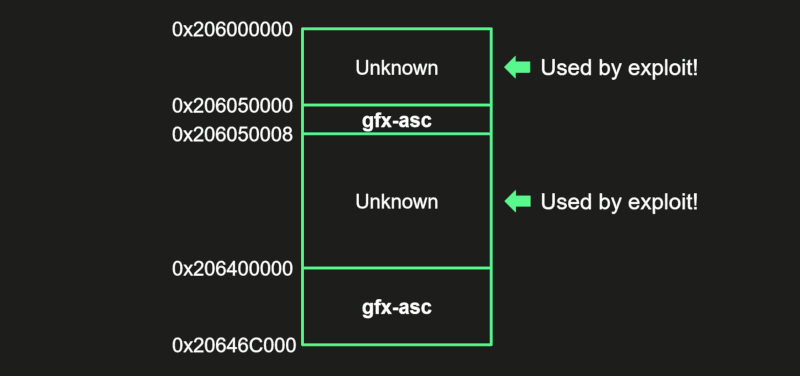

Os pesquisadores da Kaspersky Lab conseguiram aprender sobre uma função secreta de hardware após vários meses estudando dispositivos infectados com triangulação usando métodos de engenharia reversa. Ao estudar o MMIO (Memory Mapped Input/Output) – mecanismo de interação dos dispositivos com o processador por meio da interface de acesso à memória – identificaram diversos endereços que não foram identificados na árvore de dispositivos. Este é um conjunto de hardware legível por máquina que é acessado durante o processo de engenharia reversa: depois de examinar os códigos-fonte, imagens do kernel e firmware, os pesquisadores não encontraram nenhuma menção a alguns endereços MMIO. Por causa desse recurso, os invasores conseguiram gravar os dados necessários, endereços de destino e hashes nos registros de hardware do chip, que não eram usados pelo firmware, e o sistema “não sabia” sobre eles.

Os especialistas nunca foram capazes de determinar como esse recurso de hardware surgiu – por exemplo, ele poderia ter sido usado pelos engenheiros da Apple ou pelo sistema Arm CoreSight para fins de depuração e teste. Mas como a função não é usada pelo firmware, não está claro como os invasores descobriram isso e como encontraram uma maneira de explorá-la. A Kaspersky Lab também não sabe quem pode ser atribuído a um ataque cibernético tão sofisticado – a cadeia de exploração Triangulação possui características únicas que não coincidem com nenhuma das campanhas conhecidas.

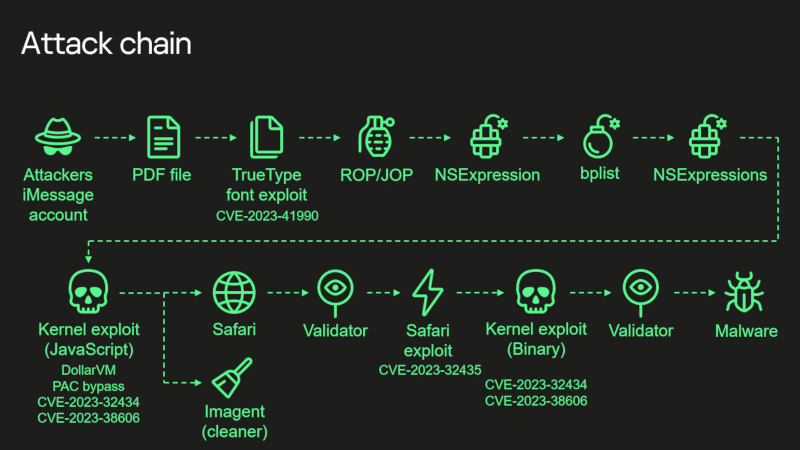

No estágio inicial do hack, o dispositivo da vítima recebeu uma mensagem via iMessage com dados maliciosos explorando a vulnerabilidade CVE-2023-41990 na implementação do processamento de fontes TrueType da Apple – as instruções correspondentes existem desde os anos noventa – aqui os invasores executaram código remotamente com privilégios mínimos e passou para a próxima etapa, cujo objetivo era acessar o kernel do iOS. O kernel foi manipulado usando as vulnerabilidades CVE-2023-42434 e CVE-2023-39606. A operação do primeiro proporcionou acesso de leitura e gravação a toda a memória física do dispositivo; o uso do segundo por meio de registros MMIO secretos tornou possível contornar o mecanismo PPL (Page Protection Layer) após o comprometimento do kernel. Aqui, o processo IMAgent foi lançado com uma carga útil que apagou vestígios do ataque do dispositivo e, paralelamente, foi explorada a vulnerabilidade CVE-2023-32435 no navegador Safari, associada à execução de shellcode. Em seguida, foi lançada uma segunda exploração do kernel, baseada nas mesmas vulnerabilidades CVE-2023-32434 e CVE-2023-38606, que permitiu obter o acesso root necessário para instalar a carga útil mais recente – spyware.

«Já descobrimos mais de trinta vulnerabilidades de dia zero no mundo real em produtos da Adobe, Apple, Google e Microsoft e notificamos os fabricantes sobre isso, mas neste caso estamos falando, de longe, da cadeia de ataques mais sofisticada que que já observamos”, observou a Kaspersky Lab.