Pesquisadores da Darmstadt University of Technology, juntamente com colegas do Secure Mobile Networking Lab. e várias outras organizações europeias publicaram um artigo que prova a capacidade de extrair senhas e manipular o tráfego explorando vulnerabilidades em chips de Wi-Fi e Bluetooth.

Fonte da imagem: Bleeping Computer

Dispositivos de consumo modernos, como smartphones ou tablets, são equipados com sistemas de chip único (SoCs) com módulos separados de Bluetooth, Wi-Fi e LTE, cada um com sua própria implementação de segurança. Na maioria das vezes, no entanto, esses componentes compartilham os mesmos recursos, como a antena ou o espectro de frequência. Com isso, os desenvolvedores conseguem tornar o SoC mais eficiente em termos de energia. Além disso, o rendimento é aumentado e os atrasos na transmissão de dados são reduzidos.

De acordo com os pesquisadores, os recursos compartilhados de módulos sem fio podem ser usados por invasores como pontes para lançar ataques de escalonamento de privilégios. Depois de realizar tal ataque, um invasor pode executar código remotamente no dispositivo de destino, bem como ler dados da memória e afetar seu desempenho.

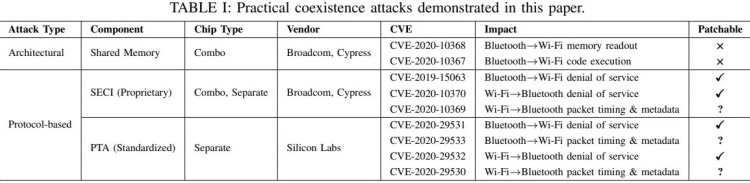

Lista de vulnerabilidades usadas na pesquisa / Fonte: Arxiv.org

Como parte desse ataque, os invasores precisarão realizar a execução remota de código em um módulo Bluetooth ou Wi-Fi. Vulnerabilidades que permitem que você faça isso foram descobertas por pesquisadores no passado. Assim que é possível realizar a execução do código em um módulo, abre-se imediatamente a possibilidade de atacar outros componentes através dos recursos compartilhados do dispositivo. Como parte do trabalho realizado, os pesquisadores conseguiram causar negação de serviço, execução remota de código, extrair senhas de rede e dados transmitidos.

Vulnerabilidades sem fio, como CVE-2020-10368 (vazamento de dados via Wi-Fi), CVE-2020-10367 (execução remota de código via módulo Wi-Fi), CVE-2019-15063 (falha de serviço via módulo Wi-Fi), CVE-2020-10370 (negação de serviço via módulo Bluetooth), CVE-2020-10369 (vazamento de dados via Bluetooth), etc. Observa-se que algumas das vulnerabilidades não podem ser corrigidas liberando patches de software. Por exemplo, vulnerabilidades de compartilhamento de memória física não podem ser corrigidas por nenhuma atualização de segurança. Em alguns outros casos, a aplicação de correções de software pode levar à degradação do desempenho.

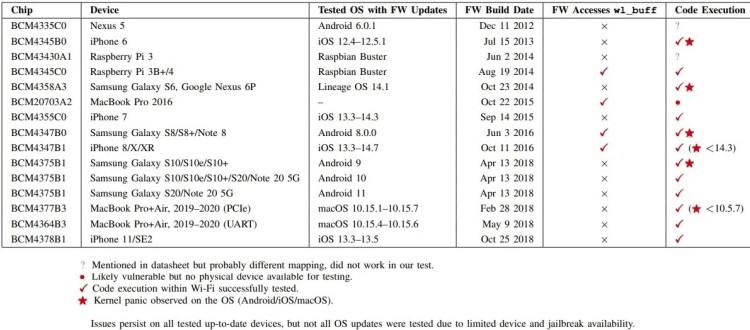

Resultados da exploração das vulnerabilidades CVE-2020-10368 e CVE-2020-10367 / Fonte da imagem: Arxiv.org

Os pesquisadores trabalharam com uma variedade de adaptadores sem fio da Broadcom, Cypress e Silicon Labs que são usados em bilhões de dispositivos eletrônicos em todo o mundo. Todas as vulnerabilidades encontradas são relatadas aos fabricantes e alguns deles lançam correções de segurança apropriadas sempre que possível. No entanto, nem todos fazem isso, porque em alguns casos o período de suporte para dispositivos já terminou, ou é simplesmente impossível resolver o problema com a ajuda de patches de software.