Recentemente, soube-se que uma vulnerabilidade RFDS foi descoberta nos E-cores com eficiência energética da Intel. Esses núcleos são usados em quase todas as gerações mais recentes de processadores de consumo Intel, desde Alder Lake até o mais recente Meteor Lake, bem como em chips Atom. Já existe um mecanismo de proteção contra malware que explora esta vulnerabilidade, e ativar a sua proteção afeta o desempenho do sistema.

Imagem Fonte: Pixabay.com

Register File Data Sampling (RFDS) é uma das vulnerabilidades descobertas mais recentes em processadores Intel que permite que invasores obtenham acesso aos registros do processador e aos dados armazenados neles. Em comparação com as vulnerabilidades Meltdown e Downfall divulgadas anteriormente, o RFDS não é tão difundido, pois afeta apenas processadores com E-cores com eficiência energética, incluindo núcleos Gracemont e Crestmont.

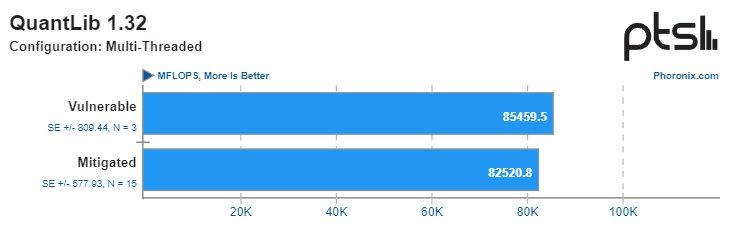

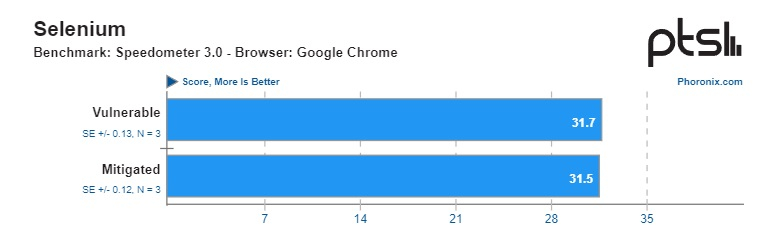

Fonte da imagem: phoronix.com

A Intel já começou a corrigir a vulnerabilidade, oferecendo patches de sistema operacional e atualizações de microcódigo. A Phoronix testou o impacto dos patches executando 46 testes de benchmark em um Core i9-14900K no Linux. Em média, a produtividade cai 5%: em alguns textos a queda chega a 10%, em outros a produtividade permanece aproximadamente no mesmo patamar.

Esta não é uma queda tão significativa em comparação com as correções para o Downfall mencionado acima, onde as perdas de desempenho às vezes chegavam a 39%. Uma ligeira queda no desempenho pode ser devido ao fato de que núcleos de baixo desempenho usados para tarefas em segundo plano e cargas de trabalho multithread pesadas foram afetados.

Para eliminar a vulnerabilidade, é necessário atualizar o sistema operacional e o microcódigo. Os fabricantes de placas-mãe demoraram a lançar atualizações de BIOS para lidar com RFDS, mas os usuários do Linux já receberam microcódigo atualizado com uma atualização do sistema operacional. Os usuários do Windows provavelmente também receberão patches na próxima atualização.