Na semana passada, os proprietários dos armazenamentos de rede My Book Live da Western Digital enfrentaram um ataque de software malicioso que redefine o dispositivo para as configurações de fábrica, destruindo na maioria dos casos os dados do usuário armazenados nele. Agora soube-se que os hackers usavam uma vulnerabilidade de dia zero, cuja exploração permite redefinir remotamente as configurações dos armazenamentos de rede mencionados para as configurações de fábrica.

Imagem: Getty Images

Essa vulnerabilidade é notável pelo fato de que, usando-a, os invasores foram capazes de destruir petabytes de dados do usuário sem muita dificuldade. Ainda mais notável é que os desenvolvedores do WD, por razões desconhecidas, se livraram da função de verificar o nome de usuário e a senha ao executar o comando para redefinir as configurações. A vulnerabilidade não documentada é encontrada no arquivo de firmware system_factory_restore, que contém um script PHP para redefinir as configurações para os padrões de fábrica, excluindo completamente os dados armazenados.

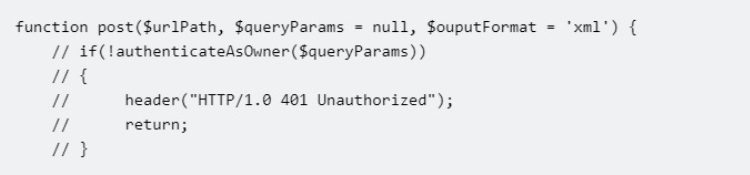

Normalmente, para executar um comando para redefinir as configurações, você precisa confirmar esta ação com uma senha. Nesse caso, inserir a senha é uma garantia de que as configurações do dispositivo conectado à Internet não serão redefinidas remotamente por um invasor. Este arquivo de script contém cinco linhas de código que são responsáveis por solicitar que você confirme a redefinição com uma senha. No entanto, por razões desconhecidas, esta parte do código foi comentada pelos desenvolvedores.

Imagem: Ars Technica

Informações sobre uma vulnerabilidade não documentada apareceram alguns dias após o ataque de malware. Anteriormente, a WD anunciou que os hackers usaram a antiga vulnerabilidade CVE-2018-18472 para redefinir as configurações de armazenamento de rede, o que permite a execução remota de código. Embora essa vulnerabilidade tenha sido relatada em 2018, a WD nunca a corrigiu, pois o suporte para dispositivos My Book Live havia sido descontinuado vários anos antes.

A WD comentou que, pelo menos em alguns casos, os hackers usaram o CVE-2018-18472 para atacar o My Book Live e, depois disso, exploraram uma segunda vulnerabilidade que permite redefinir as configurações de fábrica. Mas essa explicação parece estranha, pois depois de explorar a primeira vulnerabilidade, o invasor já tem a capacidade de executar qualquer código remotamente e não há necessidade de explorar a segunda vulnerabilidade.

Esse comportamento só pode ser explicado pelas ações de diferentes hackers. Primeiro, um invasor desconhecido usou a vulnerabilidade CVE-2018-18472 para obter controle sobre os dispositivos e incluí-los no botnet. Mais tarde, um hacker rival usou uma vulnerabilidade de redefinição de fábrica remota até então desconhecida para tentar assumir o controle do NAS. Essa teoria parece a mais plausível, uma vez que é difícil explicar o comportamento dos hackers de outra maneira.