Uma vulnerabilidade de RAM descoberta sete anos atrás que se pensava ter sido corrigida com o lançamento de DDR4 está de volta. O Google anunciou esta semana que descobriu uma nova técnica Half-Double que pode ser explorada para atacar DDR4 para explorar a vulnerabilidade de Rowhammer.

Tomshardware.com

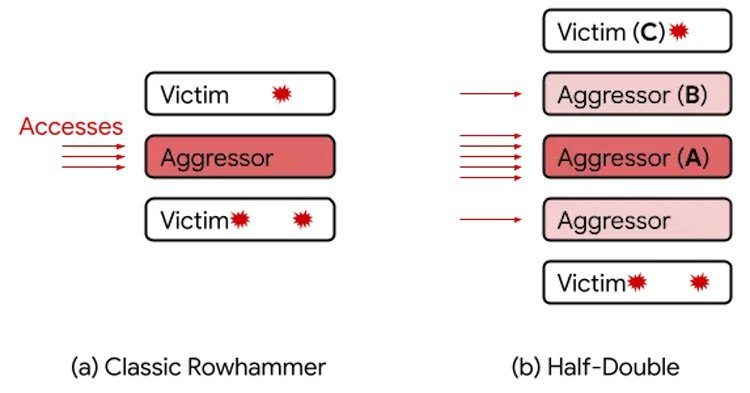

Rowhammer foi descoberto em 2014 quando pesquisadores de segurança descobriram que era possível manipular dados armazenados na memória DDR3 acessando repetidamente uma única linha de células de memória para fazer com que bits em linhas adjacentes se invertessem. Os fabricantes de memória eliminaram a vulnerabilidade usando TRR, mas em março de 2020 soube-se que essa proteção poderia ser contornada.

Tomshardware.com

Anteriormente, presumia-se que os ataques de Rowhammer só podiam afetar as linhas de memória adjacentes à string processada; no entanto, o Google disse que esse não era o caso e apresentou o Half-Double. O gigante das buscas diz que, ao contrário do TRRespass, que usa pontos cegos específicos do fabricante, o Half-Double é uma propriedade intrínseca do wafer de silício subjacente. Isso significa que o alcance da vulnerabilidade é muito maior e cobre mais do que apenas linhas adjacentes de células de memória.

O Google disse que está trabalhando com o grupo de padrões abertos da indústria de semicondutores JEDEC para descobrir uma maneira eficiente de consertar a vulnerabilidade de Rowhammer.