O grupo de hackers chinês StormBamboo, também conhecido como Evasive Panda, invadiu um provedor de Internet e começou a infectar os computadores de seus assinantes com malware. Esta descoberta foi feita por especialistas em segurança cibernética da empresa Volexity enquanto investigavam a invasão de recursos de uma determinada organização.

Fonte da imagem: Cliff Hang / pixabay.com

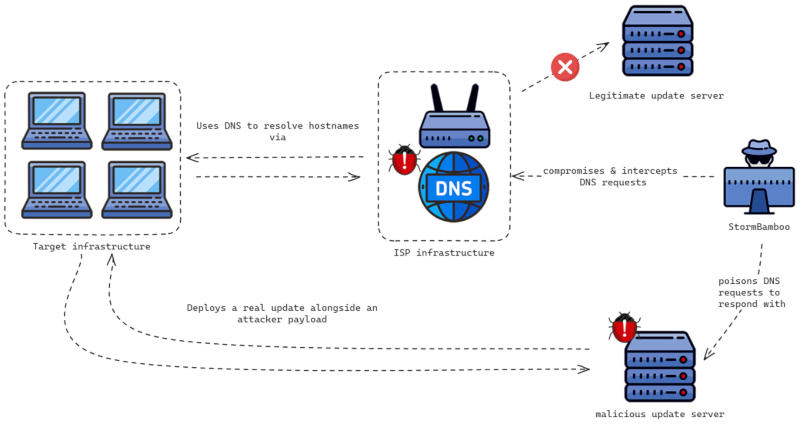

A Volexity inicialmente especulou que o firewall da organização atacada havia sido comprometido, mas uma investigação mais aprofundada revelou que o malware foi rastreado “upstream até o nível do ISP”. A origem do problema acabou sendo o “envenenamento de DNS”, um ataque no qual um hacker manipula o sistema de nomes de domínio e redireciona o tráfego do usuário para recursos maliciosos.

A Volexity notificou o provedor sobre o problema, e o provedor examinou o funcionamento do equipamento que roteia o tráfego na rede – o provedor reiniciou e desligou alguns componentes da rede, após o que os sintomas de envenenamento de DNS cessaram. Os especialistas atribuíram o ataque ao grupo de hackers chinês StormBamboo, também conhecido como Evasive Panda.

Fonte da imagem: volexity.com

Tendo interceptado o controle do sistema DNS na rede do provedor, os invasores substituíram os recursos que os programas dos usuários acessam para atualizações – em particular, o reprodutor de mídia gratuito 5KPlayer. Quando os aplicativos tentaram receber atualizações, eles receberam pacotes de malware. Os hackers do StormBamboo usaram esse padrão de ataque em vários produtos de software que usam mecanismos de atualização inseguros.

A Volexity não revelou o nome do fornecedor de Internet nem o número de computadores afetados pelo ataque, mas disse que se trata de “incidentes múltiplos” que datam de meados de 2023. Os computadores das vítimas rodavam Windows e macOS, e entre os malwares estavam MACMA e MGBot – eles permitem que invasores façam capturas de tela remotamente, interceptem pressionamentos de teclas e roubem arquivos e senhas. O ataque aos recursos do provedor supostamente usou o malware CATCHDNS projetado para funcionar no ambiente Linux.