Uma vulnerabilidade de backdoor oculta foi descoberta no popular controlador sem fio ESP32 da empresa chinesa Espressif, que está instalado em mais de um bilhão de dispositivos. Essa pequena brecha, que quase ninguém conhecia, permite que invasores se passem por dispositivos confiáveis, roubem dados e ganhem espaço no sistema por um longo tempo, essencialmente para sempre.

Fonte da imagem: bleepingcomputer.com

Dois pesquisadores espanhóis, Miguel Tarascó Acuña e Antonio Vázquez Blanco, da Tarlogic Security, decidiram investigar mais a fundo e descobriram que o chip contém comandos que podem executar diversas ações maliciosas. Por exemplo, personificar dispositivos confiáveis, roubar dados e até mesmo invadir outros dispositivos pela rede. Em geral, um conjunto completo de ferramentas de espionagem. A Tarlogic Security apresentou suas descobertas na conferência RootedCON em Madri, relata o BleepingComputer.

ESP32 é um microcontrolador responsável pelas conexões Wi-Fi e Bluetooth. Ele é incorporado em fechaduras inteligentes, dispositivos médicos, smartphones e computadores. O “backdoor” descoberto permite que invasores se passem por outros sistemas e infectem dispositivos, ignorando todas as verificações de segurança. Na verdade, uma fechadura inteligente pode ser aberta não pelo proprietário, mas por um estranho, sem mencionar coisas “simples” como roubo de informações pessoais.

Fonte da imagem: Tarlogic

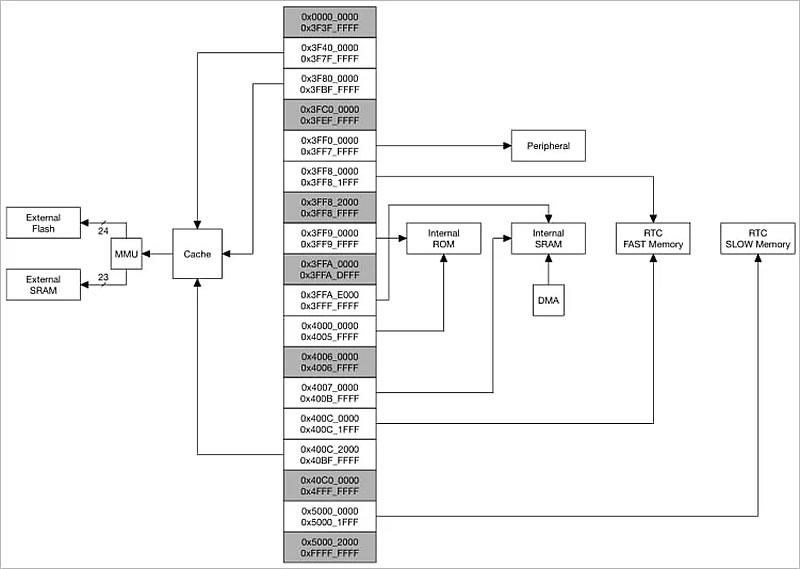

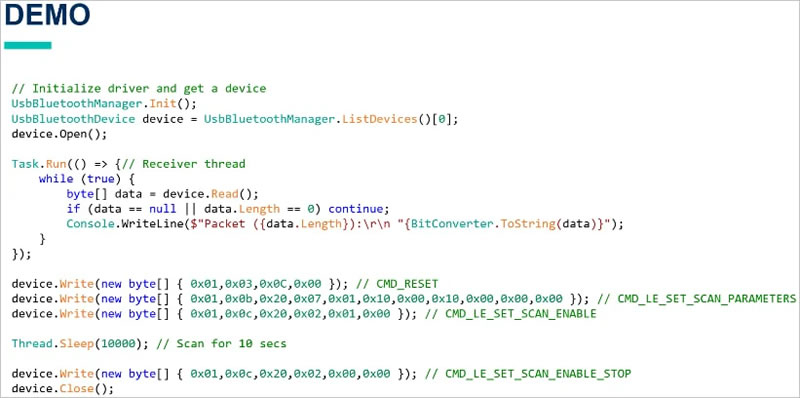

Os pesquisadores também observaram um ponto importante. O interesse pela segurança do Bluetooth diminuiu nos últimos anos. No entanto, isso não ocorreu porque o protocolo se tornou mais seguro, mas porque os ataques do ano passado não tinham ferramentas funcionais ou usaram software desatualizado e incompatível com sistemas modernos. Para estudar o problema, os especialistas da Tarlogic desenvolveram um novo driver Bluetooth independente do sistema operacional em C. Ele permite interação direta com o hardware sem depender de APIs padrão. Isso permitiu que eles acessassem o tráfego Bluetooth e descobrissem comandos ocultos (Opcode 0x3F) no firmware ESP32.

No total, foram identificados 29 comandos que podem ser chamados com segurança de backdoor. Eles podem ser usados para manipular memória, falsificar endereços MAC e injetar pacotes LMP/LLCP — basicamente, executar quase qualquer atividade maliciosa.

Fonte da imagem: Tarlogic

O Espressif ainda não se pronunciou sobre a situação nem explicou a origem dessas equipes. Só podemos imaginar se eles foram deixados por acidente ou de propósito. Entretanto, o problema existe e já recebeu o identificador CVE-2025-27840.