Pesquisadores de várias empresas que trabalham na área de segurança da informação relataram um ataque de hack em larga escala aos usuários dos aplicativos de telefonia VoIP do telefone 3CX. Os invasores do grupo Labyrinth Chollima, supostamente associado ao governo norte-coreano, conseguiram integrar o Trojan em aplicativos 3CX para Windows e macOS, usados por mais de 600.000 empresas em todo o mundo.

Fonte da imagem: Pixabay

De acordo com os dados disponíveis, os hackers conseguiram comprometer o sistema de construção de software 3CX, que é usado para criar e distribuir novas versões dos produtos de software da empresa para plataformas Windows e macOS. O controle desse sistema deu aos invasores a capacidade de ocultar o Trojan em aplicativos legítimos de telefonia VoIP assinados com um certificado 3CX válido. Por causa disso, milhões de usuários podem estar em risco, pois os aplicativos 3CX são usados por empresas de todo o mundo, incluindo American Express, Mercedes-Benz, Price Waterhouse Cooper e outras.

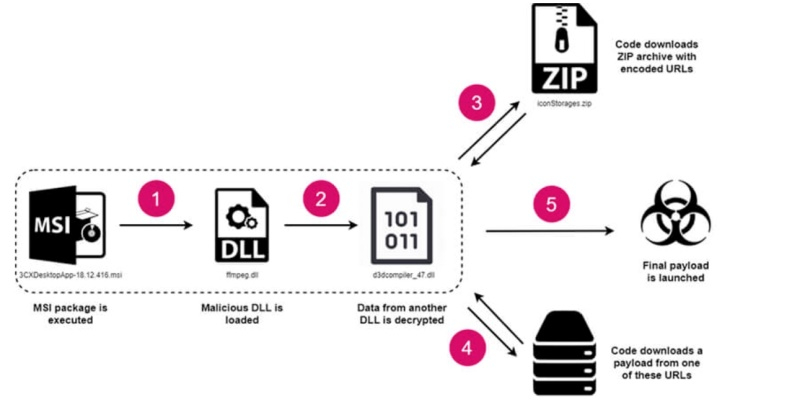

Segundo a fonte, versões de aplicativos lançadas em março deste ano podem representar uma ameaça. Estamos falando das versões 18.12.407 e 18.12.416 para Windows, bem como 18.11.1213, 18.12.402, 18.12.407 e 18.12.416 para macOS. O mecanismo de ataque é acionado quando um usuário baixa um instalador MSI do site da 3CX ou baixa um pacote de atualização. Durante o processo de instalação, vários arquivos DLL maliciosos são extraídos, necessários para a próxima etapa do ataque. Embora o próprio executável do instalador não seja malicioso, as bibliotecas mencionadas são usadas para baixar, extrair e executar a carga criptografada.

Fonte da imagem: CheckPoint

Depois disso, os arquivos ICO com linhas de código adicionais são baixados do repositório GitHub, que são usados para entregar a carga final aos dispositivos das vítimas. A fonte observa que os primeiros arquivos ICO foram adicionados ao GitHub em dezembro do ano passado. Quanto ao malware em si, estamos falando de um Trojan anteriormente desconhecido, projetado para roubar informações, incluindo logins e senhas armazenadas em navegadores da web.

O CEO da 3CX, Nick Galea, escreveu um post no fórum da empresa no qual se desculpava pelo incidente. Ele também recomendou que os usuários removessem versões de aplicativos comprometidos por invasores e mudassem temporariamente para a versão web do softphone.