Setenta e sete aplicativos maliciosos para Android, com um total combinado de mais de 19 milhões de instalações, foram descobertos no Google Play e posteriormente removidos. A ameaça foi descoberta pelo Zscaler ThreatLabs durante a análise de uma nova onda de infecções ligadas ao trojan bancário Anatsa (também conhecido como Tea Bot).

Fonte da imagem: Tofan Teodor/Unsplash

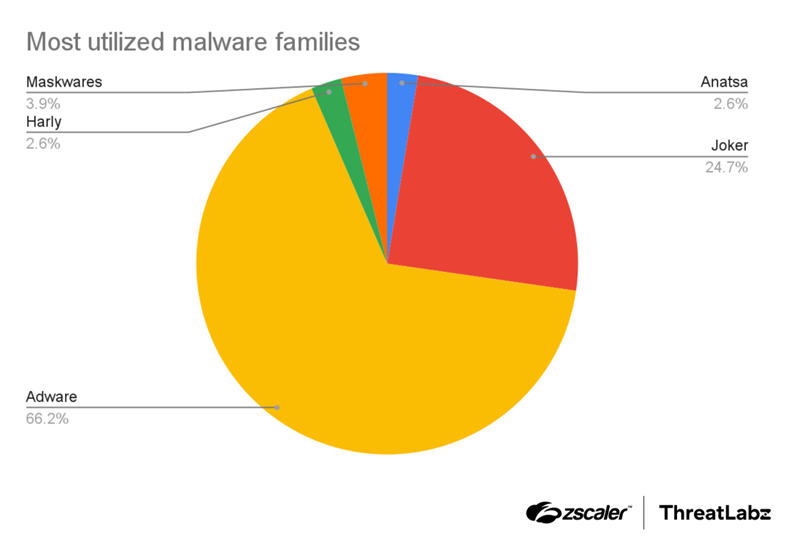

A análise mostrou que mais de 66% dos aplicativos maliciosos continham componentes de adware, mas o tipo mais comum de malware foi o Trojan Joker, encontrado em quase 25% dos aplicativos testados, segundo o BleepingComputer. Uma vez instalado, o Joker permite ler e enviar SMS, capturar capturas de tela, fazer chamadas, copiar listas de contatos, coletar dados do dispositivo e conectar assinaturas pagas automaticamente.

Fonte da imagem: Zscaler ThreatLabs

Alguns dos aplicativos se enquadram na categoria de maskware — malware que se disfarça de aplicativos legítimos e parece funcionar como anunciado, mas em segundo plano rouba credenciais, informações bancárias, dados de localização e SMS, e também pode baixar módulos maliciosos adicionais.

Os pesquisadores da Zscaler também descobriram uma variante do Trojan Joker, chamada Harly, que, ao contrário do Joker clássico, não baixa código malicioso do servidor, mas o armazena dentro do APK de forma criptografada – por exemplo, em recursos ou em uma biblioteca nativa. Isso permite que ele ignore a verificação do Google Play. De acordo com um relatório da Human Security, o Harly se disfarça de aplicativos populares – jogos, papéis de parede, lanternas e editores de fotos – e já conseguiu invadir a loja com dezenas de downloads semelhantes.

A versão mais recente do Trojan Anatsa expandiu a lista de aplicativos alvo: agora ele ataca 831 aplicativos bancários e de criptomoedas, enquanto antes o número era de 650. Ao mesmo tempo, os invasores usaram o aplicativo Document Reader – File Manager como isca: após a instalação, ele baixa o módulo malicioso Anatsa, ignorando a verificação do código.

O Anatsa usa arquivos APK corrompidos para se disfarçar, o que interrompe a análise estática, bem como a criptografia de strings baseada em DES em tempo de execução, a detecção de emuladores e a alteração regular de nomes de pacotes e hashes. O trojan abusa das permissões do Serviço de Acessibilidade, concedendo a si mesmo automaticamente privilégios estendidos. Ele baixa formulários de phishing de seu servidor para mais de 831 serviços, incluindo aplicativos da Alemanha e da Coreia do Sul, e está equipado com um módulo keylogger para coletar dados arbitrários.

O pesquisador da Zscaler, Himanshu Sharma, observou que a equipe do ThreatLabz observou um aumento acentuado no número de aplicativos de adware no Google Play em meio à atividade de ameaças como Joker, Harly e trojans bancários, enquanto o número de malware como Facestealer e Coper diminuiu.