Um grupo de pesquisadores americanos descobriu a vulnerabilidade GoFetch nos processadores Apple M1, M2 e M3. A exploração desta vulnerabilidade permite que um invasor intercepte informações criptográficas do cache do processador, recupere chaves de criptografia e forneça acesso a dados confidenciais.

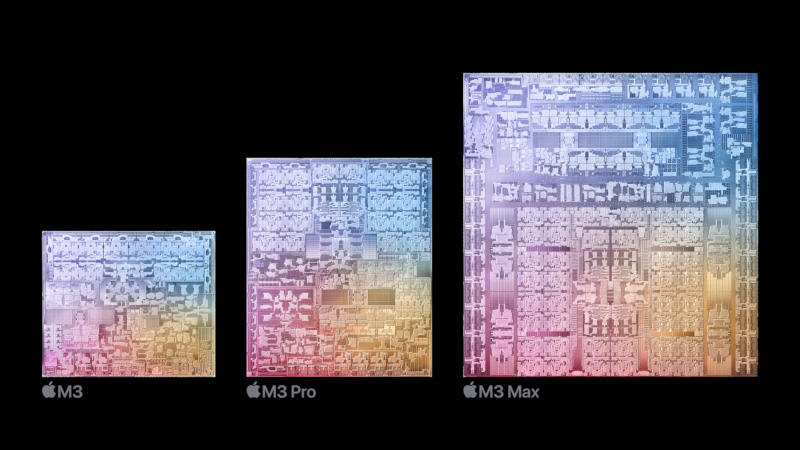

Fonte da imagem: apple.com

A vulnerabilidade está relacionada ao funcionamento do mecanismo de pré-carregamento de dados DMP (Data Memory-dependent Prefetcher) – ele está presente nos processadores Apple Silicon e Intel Raptor Lake, garantindo que os dados sejam carregados na memória antes de serem necessários. O problema é que o DMP às vezes carrega por engano dados inadequados no cache da CPU, o que neutraliza as medidas de segurança do software: os aplicativos que exploram a vulnerabilidade GoFetch podem enganar o software criptográfico para que carregue dados confidenciais no cache, que podem então ser roubados pelo malware.

Esta grave vulnerabilidade afeta todos os tipos de algoritmos de criptografia, incluindo métodos com chaves de 2.048 bits, considerados inquebráveis pelos computadores quânticos. A única maneira de se proteger contra a vulnerabilidade é mitigar seus efeitos reduzindo o desempenho de criptografia e descriptografia nos processadores Apple M1, M2 e M3. Os desenvolvedores podem forçar componentes de criptografia para E-cores eficientes que não possuem DMP, mas isso acarreta uma penalidade de desempenho. Outra possível exceção é o processador Apple M3 – ele pode ter um “switch” que os desenvolvedores podem usar para desativar o DMP, mas não se sabe como isso afetará a velocidade do sistema.

Vale ressaltar que os processadores baseados na arquitetura Intel Raptor Lake (13ª e 14ª gerações) não possuem essa vulnerabilidade, embora utilizem o mesmo mecanismo DMP – a Apple provavelmente levará esse aspecto em consideração ao projetar chips M4 e lançá-los ao mercado sem esse erro. A Apple ainda não indicou um prazo para corrigir o problema dos processadores existentes.