A função “Locator Network” é projetada para transmitir dados sobre a localização dos dispositivos da Apple associados a ele, como os rastreadores representados recentemente para procurar as coisas do AirTag. Pesquisador de segurança Fabian Broinlin (Fabian Braunlein) publicou hoje uma mensagem em seu blog no qual descrevi como a “rede do localizador” pode ser usada como um meio universal para enviar mensagens.

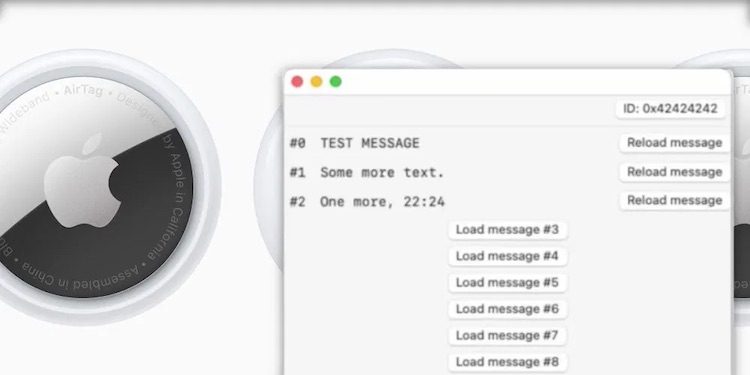

Para a frente, o AirTag transmite dados sobre sua localização como uma mensagem criptografada, o pesquisador de segurança aprendeu a transmitir pacotes de dados arbitrários na “rede do localizador” e, portanto, para usar arbitrariamente o aplicativo para transferir para qualquer dispositivo da Apple próximo . Em essência, o hacking simula a transmissão de dados de localização do AirTag, no entanto, em vez das coordenadas do GPS, você pode transmitir quaisquer dados. Por exemplo, Broanlain passou por cadeias de texto do IMAC.

O pesquisador acredita que a Apple será extremamente difícil de fechar essa vulnerabilidade, mas não representa como ela pode ser usada para causar danos graves. É improvável que o clone do AirTag seja consumido pelo limite de dados de alguém, já que o tamanho das mensagens vem dos dispositivos na “rede do localizador” é calculado por bytes. É possível transmitir código malicioso usando uma vulnerabilidade encontrada e de alguma forma hackear o dispositivo – não relatado.

Lembre-se de que a “rede do localizador” usa todo o banco de dados dos dispositivos ativos da Apple como uma rede celular, onde qualquer computador, tablet ou smartphone pode ser usado como um nó que pode reportar localização do AirTag e outro recurso de dispositivo compatível.