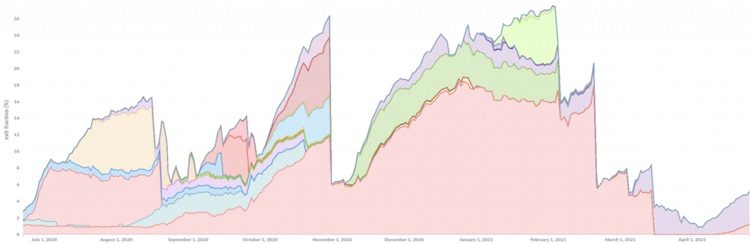

Descobriu-se que por mais de 16 meses, o invasor adiciona servidores maliciosos à rede Tor para interceptar o tráfego e executar ataques aos usuários que visitam os sites associados à criptocorrente. Ataques começaram em janeiro 2020.

Servidores maliciosos identificam o tráfego destinado a recursos associados à criptocorrência e realizam um ataque com a remoção de SSL, na qual o nível de criptografia de tráfego cai de HTTPS para HTTP. Supõe-se que o invasor reduz o nível de segurança para o HTTP para substituir o endereço dos recursos associados às transações de cryptocurrency e interceptação.

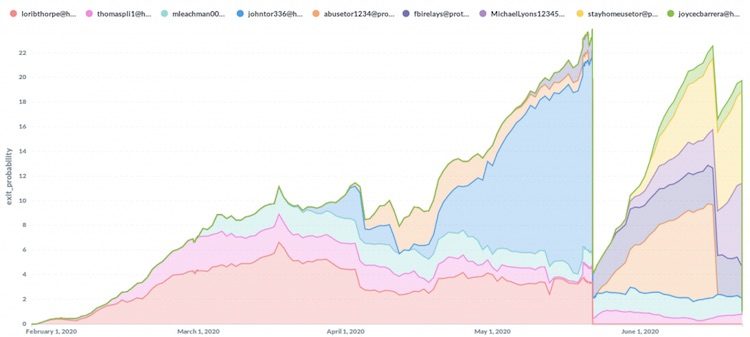

Para esses ataques conhecidos por um tempo. Pela primeira vez, eles foram descritos em agosto no ano passado pelo pesquisador de segurança e o operador do conjunto do Tor, conhecido sob o apelido Nusenu. Então ele disse que o atacante conseguiu inundar a rede tor três vezes com seus servidores maliciosos. Ao mesmo tempo, o volume de infraestrutura criado por ele atingiu 23% do volume total da rede TOR antes do comando tor desativado.

Em um novo estudo, Nusenu diz que, apesar do fato de que as manipulações detidas por ele são expostas, o invasor continua a realizar ataques. As tentativas anteriores para interceptar dados personalizados tomados por um hacker foram descobertas após semanas ou mesmo meses depois de serem lançadas.

Agora, o atacante mudou de tática e não tenta executar todos os servidores ao mesmo tempo que não atrair atenção para suas atividades. De acordo com Nusenu, os servidores maliciosos hackers agora são controlados de 4 a 6% de toda a rede tor.