A empresa americana Cisco disse que não corrigirá a vulnerabilidade zero-day CVE-2022-20923 (cisco-sa-sb-rv-vpnbypass-Cpheup9O) em seus roteadores, que permite burlar a autorização e obter acesso à VPN IPSec rede. Essa decisão se deve ao fato de que o problema afeta roteadores cujo período de suporte terminou há muito tempo.

Os roteadores VPN para pequenas empresas RV110W, RV130, RV130W e RV215W estão supostamente em fim de vida em 2019. Quanto à vulnerabilidade em si, ela está associada a um erro no algoritmo de verificação de senha. A vulnerabilidade permite que invasores se conectem a uma rede VPN usando credenciais especialmente preparadas, mas somente se o servidor VPN IPSec estiver ativado no roteador.

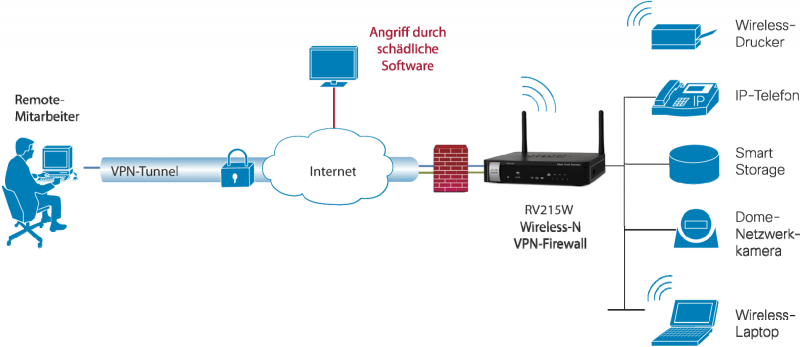

Imagens: Cisco

«A exploração bem-sucedida da vulnerabilidade pode permitir que um invasor ignore a autenticação e obtenha acesso à VPN IPSec. Um invasor pode obter privilégios no mesmo nível que um administrador, dependendo das credenciais especialmente criadas usadas ”, disse a Cisco em comunicado.

A fabricante não só confirmou a existência do problema, como também disse que não pretendia lançar um patch para corrigir a vulnerabilidade mencionada. Os usuários que continuam a usar modelos de roteadores mais antigos são aconselhados a comprar dispositivos mais recentes que continuem a receber atualizações de segurança. A empresa também observou que, no momento, não há sinais de que a vulnerabilidade CVE-2022-20923 esteja sendo usada por invasores na prática.

Mas essa não é a única vulnerabilidade grave em produtos Cisco mais antigos que não foi corrigida pelo fabricante devido ao fim do suporte. Por exemplo, em agosto de 2021, a empresa anunciou que não pretendia corrigir a vulnerabilidade crítica CVE-2021-34730 nos roteadores mencionados, cuja exploração poderia permitir a execução remota de código com direitos de administrador. Em junho deste ano, ficou conhecida uma vulnerabilidade crítica semelhante CVE-2022-20825 nos mesmos dispositivos. Em todos os casos, a Cisco recomenda a compra de dispositivos mais recentes.