No outono de 2018, o mundo foi abalado pelo jornalismo investigativo da Bloomberg. O fornecedor americano de hardware de servidor SuperMicro foi encontrado instalando bugs espiões em placas-mãe. Uma investigação independente não foi capaz de confirmar esta informação, e as empresas americanas Apple e Amazon, bem como funcionários dos EUA em todos os níveis de inteligência ao governo, declararam que tais afirmações eram falsas. Mas Bloomberg não pode ser enganado.

Fonte da imagem: Bloomberg

Com a nova administração presidencial nos Estados Unidos, começa mais uma etapa nas relações com a China. A administração Biden está se preparando para seu jogo, e trunfos extras não irão interferir nele. Portanto, um extenso artigo foi publicado na Bloomberg com o título revelador “Hacking SuperMicro: Como a China utilizou um fornecedor de tecnologia nos Estados Unidos”.

Olhando para o futuro, notamos que a SuperMicro não é acusada diretamente de cooperação com a inteligência da China. Para todas as consultas oficiais aos serviços e agências governamentais dos EUA, a resposta foi a mesma: “Não sabemos de nada e não comentamos.” Os jornalistas da Bloomberg afirmam que, no processo de coleta de material, entrevistaram cerca de 50 pessoas familiarizadas com a situação, mas os nomes, sobrenomes, cargos e locais de trabalho daqueles que relataram pelo menos algo em substância não estão sujeitos a divulgação. Não há confirmação direta das atividades de espionagem da China por meio do equipamento da SuperMicro; há apenas informações de terceiros e links verbais para documentos classificados.

O principal argumento sobre a supressão das atividades de espionagem da China por meio do equipamento SuperMicro é que a contra-espionagem supostamente não quis deixar o lado chinês saber sobre isso e desenvolveu, em particular, métodos de revelar os planos do inimigo sem mostrar sinais de detecção de compromisso.

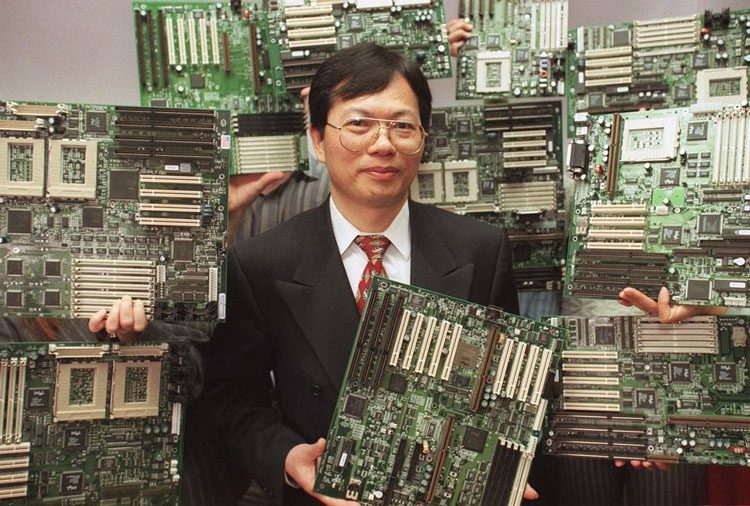

Charles Liang, fundador da SuperMicro, em 1998. Fonte da imagem: Jim Gensheimer / The Mercury News / Getty Images

Ao mesmo tempo, os participantes das investigações ou especialistas nelas envolvidos argumentam que, conforme foi detectado spyware – bugs em placas-mãe, backdoors na BIOS ou em patches, ou sob outras suspeitas – esse equipamento SuperMicro foi desligado ou usado para redes. contendo segredos. Em nossa opinião pouco profissional, desativar o equipamento espião indica claramente uma falha na missão. Os oficiais da contra-espionagem dos Estados Unidos obviamente têm uma visão diferente dessas coisas. O equipamento da SuperMicro suspeito de atividade de espionagem tem sido constantemente apreendido por décadas ou proibido nos segmentos com segredos.

Aliás, para sempre, exceto para os eventos com a Intel em 2014, quando o backdoor veio junto com o arquivo BIOS do servidor SuperMicro durante o processo de atualização, e em 2018, quando a Bloomberg publicou um artigo sobre “bugs” no placas, ninguém expressou qualquer reclamação para a empresa SuperMicro. Grandes clientes americanos da SuperMicro também não receberam quase nenhuma informação inteligível sobre os perigos de usar os equipamentos da empresa. Em raras ocasiões, os representantes da empresa podiam dizer que os oficiais da contra-espionagem estavam lhes dizendo algo como um aviso, mas ninguém jamais apresentou evidências. Sempre foram informações supostamente confidenciais sobre as quais geralmente era impossível saber.

Curiosamente, os responsáveis pela compra de equipamentos de servidor para agências militares e governamentais têm seus próprios argumentos a favor de trabalhar com a SuperMicro. Acontece que eles temiam uma interrupção nas cadeias de abastecimento. Este, aliás, é um ponto importante em todo este assunto. Mas é importante apenas do ponto de vista que enfatiza a necessidade de sua produção atender a setores onde a preocupação com a segurança nacional está em primeiro lugar. Infelizmente, os Estados Unidos agora não podem jogar com confiança neste campo, como quase todos os países do mundo. E esta é talvez a mensagem mais importante do artigo da Bloomberg. No entanto, todos esses eventos têm um resultado significativo: os fornecedores de equipamentos começaram, sempre que possível, a transferir a produção da China para outros países.

Nas instalações da Lenovo em Pequim em julho de 2008. Fonte da imagem: Tony Law / Redux

Em conclusão, vamos adicionar, e isso pode importar mais tarde. O artigo se refere ao caso dos militares dos EUA no Iraque em 2008. Os departamentos equipados com laptops Lenovo notaram atividade de software não autorizado no hardware confiado. A investigação revelou que os laptops tinham um chip que “criptografava dados confidenciais e os enviava para a China”. Direto da zona de guerra. Por precaução, os laptops foram retirados secretamente das unidades. A Lenovo não foi avisada sobre o incidente, e o Pentágono continuou a comprar equipamentos da Lenovo e está fazendo isso até hoje. Provavelmente com o propósito de enganar a inteligência chinesa. Será interessante ver como essa menção à Lenovo se desenrola no contexto de moldar uma nova relação entre os soberanos dos EUA e da China.

Observe que o acesso ao material na Bloomberg é pago, mas o artigo pode ser facilmente encontrado no arquivo.