Cientistas da Cornell University (EUA) e da Ben-Gurion University (Israel) desenvolveram uma técnica que permite interceptar chaves de criptografia de leitores de smart card ou smartphones, analisando o funcionamento de LEDs indicadores de energia, que são capturados por câmeras de vigilância convencionais ou um câmera do iPhone.

Fonte da imagem: nassiben.com

A técnica de hacking não é fundamentalmente nova – é baseada na análise de indicadores físicos de terceiros do dispositivo que executa operações criptográficas. Ao monitorar cuidadosamente parâmetros como consumo de energia, som, radiação eletromagnética ou o tempo necessário para concluir uma operação, um invasor hipotético pode coletar informações suficientes para recuperar as chaves de um algoritmo criptográfico.

Pela primeira vez, tal ataque foi realizado por espiões japoneses e alemães durante a Segunda Guerra Mundial. Eles quebraram a chave de criptografia em um teletipo da Bell Labs colocando um osciloscópio ao lado dele – o osciloscópio vibrava a cada letra digitada. Em 2019, uma vulnerabilidade do Minerva foi tornada pública, o que permitiu a recuperação de chaves de criptografia de 256 bits em cartões inteligentes por meio de um canal lateral. No ano passado, um princípio semelhante formou a base da vulnerabilidade Hertzbleed encontrada nos processadores AMD e Intel – as chaves criptográficas foram restauradas com base nas flutuações do consumo de energia nos chips. Uma equipe de cientistas americanos e israelenses recuperou a chave de criptografia ECDSA de 256 bits em um cartão inteligente usando a captura em alta velocidade do LED de alimentação no leitor;

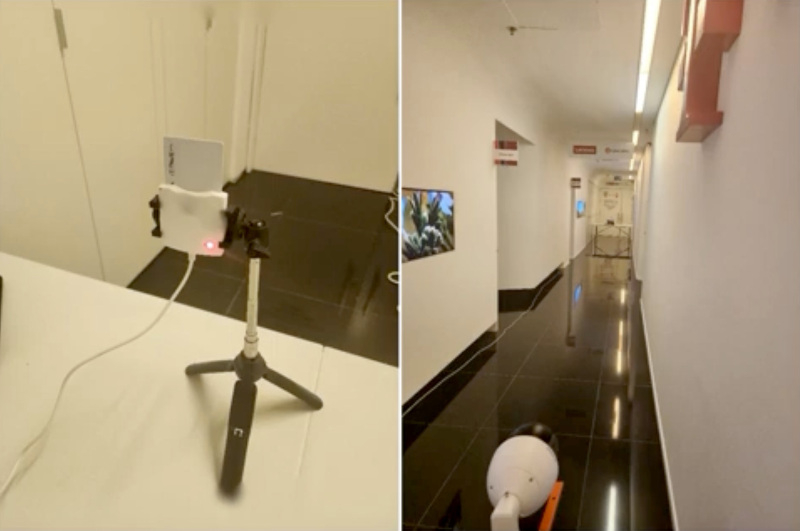

Ambas as técnicas de hacking têm limitações que as tornam impraticáveis em algumas condições do mundo real. Mas isso é parcialmente compensado pela simplicidade do ataque: nenhum osciloscópio, nenhum eletrodo, nenhum outro componente que exija contato físico direto com o objeto de ataque é necessário – você nem precisa de proximidade com ele. A câmera usada para hackear a chave do smart card estava a 16 metros de distância do leitor, e o iPhone que realizou a tarefa foi instalado na mesma sala que o Samsung Galaxy sendo hackeado, próximo ao indicador de energia nos alto-falantes.

Para análise posterior, uma câmera padrão voltada para o LED de energia é suficiente. Quando o processador do dispositivo executa operações criptográficas, isso causa flutuações no consumo de energia do dispositivo – devido a essas flutuações, o brilho e, às vezes, a cor do indicador mudam dinamicamente. O melhor efeito pode ser alcançado ao usar o efeito de paralaxe temporário (obturador rolante), disponível em câmeras modernas. Esse efeito permite aumentar a resolução da câmera do iPhone 13 Pro Max e capturar dados em até 60.000 vezes por segundo, mas para isso o quadro deve ser totalmente preenchido com a imagem do indicador LED no dispositivo com jailbreak. Embora inicialmente a câmera do smartphone seja projetada para operar em até 120 quadros por segundo.

Para uma invasão bem-sucedida, explicam os pesquisadores, você precisa de um dispositivo no qual uma assinatura digital seja criada ou uma operação criptográfica semelhante seja executada. Este dispositivo deve ter um LED indicador de energia, mas se não tiver, um dispositivo periférico conectado a ele com esse indicador funcionará – é importante que o brilho ou a cor do indicador corresponda ao nível de consumo de energia do dispositivo principal.

Um invasor deve ser capaz de gravar permanentemente em vídeo o indicador de energia do dispositivo principal ou de um periférico conectado a ele durante a execução de uma operação criptográfica. No caso do leitor de cartão inteligente, supõe-se que o invasor primeiro invadiu a câmera de vigilância direcionada a ele a uma distância de até 16 metros, desde que houvesse uma linha de visão direta. Supõe-se também que o invasor controla o zoom e a rotação da câmera – esses casos na vida real não são tão raros. Outra condição é que a uma distância de 16 metros, a iluminação da sala seja desligada e, quando a iluminação estiver acesa, a distância necessária seja reduzida para 1,8 metros. Um iPhone pode ser uma alternativa a uma câmera de vigilância. Para análise, é necessária uma gravação de vídeo de 65 minutos da operação contínua do leitor de cartão inteligente. No caso do smartphone Samsung Galaxy, a fonte da vulnerabilidade é o indicador LED nos alto-falantes USB conectados a ele. Por fim, supõe-se que os dispositivos comprometidos estejam usando uma base de código que não foi corrigida desde que as vulnerabilidades Minerva e Hertzbleed foram descobertas.

Acontece que, na vida real, essas restrições não são garantia de segurança. Os pesquisadores descobriram que os leitores de smart card de seis modelos atacados estão sendo vendidos na Amazon. Sua descrição contém as palavras “Departamento de Defesa” e “militar”, e esses próprios dispositivos continuam a ser usados pelos militares dos EUA para se conectar remotamente a redes não classificadas. Em empresas, departamentos municipais e agências governamentais, as restrições são claramente ainda menos rigorosas. Também é importante notar que, após a divulgação da vulnerabilidade Hertzbleed, a Samsung decidiu se afastar do algoritmo SIKE usado no smartphone Galaxy S8.

Especialistas observaram que a importância do estudo de cientistas americanos e israelenses dificilmente pode ser superestimada. Anteriormente, esses ataques exigiam contato físico com o dispositivo que estava sendo hackeado, tornando improvável que ocorressem na vida real. Agora, descobriu-se que resultados semelhantes podem ser alcançados usando equipamento padrão – nos experimentos, os cientistas usaram câmeras de resolução Full HD com cores de 8 bits e zoom de 25x. Os smartphones modernos, como o iPhone 14 Pro Max e o Samsung Galaxy S23 Ultra, suportam cores de 10 bits, enquanto as filmadoras profissionais suportam profundidade de cores de 12 e 14 bits. Tudo isso, bem como as taxas de zoom mais altas nas câmeras de vigilância modernas, ajudarão a aumentar a eficácia de um ataque remoto.

Para proteger contra a vulnerabilidade, os autores do estudo propuseram várias contramedidas. Você pode conectar um capacitor ao LED de energia, que fará o papel de um “filtro passa-baixa” ou de um amplificador. Mas ainda não está claro se os fabricantes aproveitarão esse conselho. Nesse ínterim, resta apenas aos donos dos leitores desmontar ou lacrar esses indicadores.