Especialistas em segurança automotiva relataram a descoberta de uma nova maneira de roubar carros – ela se baseia no acesso direto ao barramento do sistema do veículo por meio da fiação do farol. Dispositivos estão sendo feitos para realizar tal hack, e eles se parecem com alto-falantes Bluetooth.

Fonte da imagem: twitter.com/mintynet

Certa vez, um Toyota RAV4 de propriedade de um dos especialistas apresentou danos estranhos no para-lama dianteiro e na carcaça do farol, e alguns dias depois o carro foi roubado. Como resultado da investigação, descobriu-se que o carro foi hackeado com a chamada injeção CAN. O CAN-bus (Controller Area Network) está presente em quase todos os carros modernos e é usado por controladores e dispositivos instalados no carro para coordenar o trabalho.

Ao hackear via injeção CAN, o invasor se conecta à rede local de controladores de carros e envia mensagens de serviço como se fossem enviadas pelo proprietário do carro. Desbloqueia o veículo, desativa o imobilizador do motor, após o que é fácil roubar o carro. Para obter acesso à rede, o sequestrador, por exemplo, invade a carcaça do farol e se conecta ao conector do barramento CAN, manipulando posteriormente os dispositivos do carro.

É assim que o dispositivo de injeção CAN se parece. Fonte da imagem: kentindell.github.io

Quando um Toyota RAV4 foi roubado, o proprietário realizou uma investigação técnica sobre o incidente, começando com a análise de dados no aplicativo MyT da Toyota – várias falhas suspeitas foram registradas no log pouco antes do carro ser roubado. Após uma análise mais aprofundada, ficou claro que não se tratava de uma falha dos componentes, mas sim de uma quebra na conexão entre eles. O fator comum era o barramento CAN.

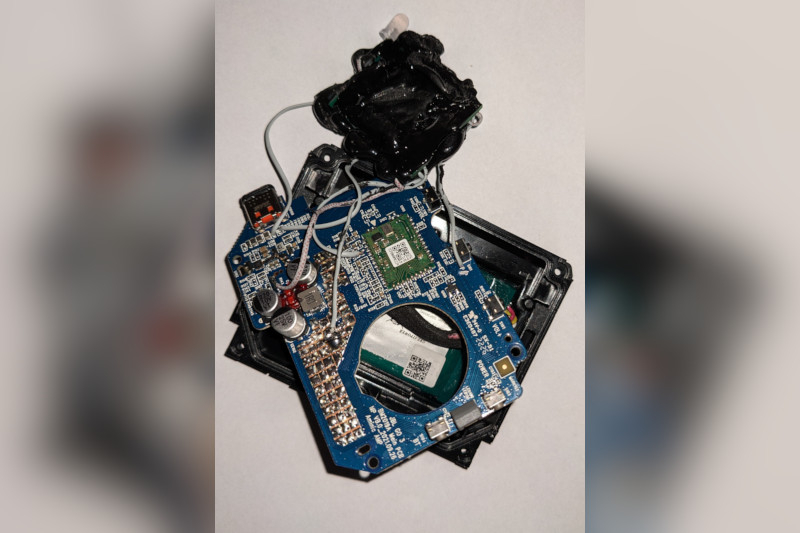

Após uma investigação mais aprofundada, detalhes muito perturbadores foram revelados, por exemplo, o fato de que na maioria dos carros modernos as mensagens de serviço na rede CAN são desprovidas de qualquer proteção – os controladores que atuam como destinatários simplesmente confiam nelas. Mas muito mais preocupante foi a análise dos recursos na darknet: “artesãos” fabricam dispositivos para hackear carros por meio de injeção CAN e os escondem dentro de um alto-falante sem fio convencional.

Os componentes de hacking são soldados diretamente na placa do alto-falante. Fonte da imagem: kentindell.github.io

Componentes adicionais que custam cerca de US$ 10 são soldados diretamente na placa de sistema do alto-falante. O gadget vem com cabos que se conectam ao conector de barramento aberto e, ao pressionar o botão “Play” da caixa, o sistema envia todos os comandos de desbloqueio necessários para a rede.