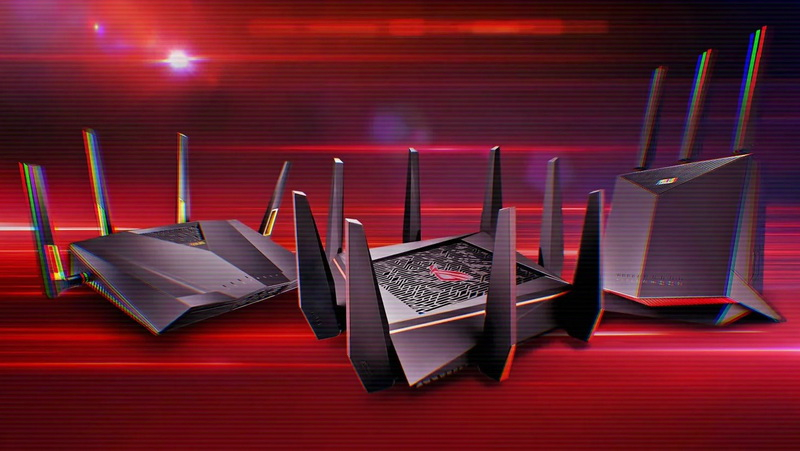

A ASUS corrigiu três vulnerabilidades críticas em seus roteadores RT-AX55, RT-AX56U_V2 e RT-AC86U que poderiam permitir que invasores assumissem o controle desses dispositivos sem as atualizações de segurança necessárias. Todos os três modelos de roteadores Wi-Fi são muito populares entre jogadores e usuários comuns, ainda estão disponíveis no site da ASUS e são vendidos em lojas de varejo, de acordo com a Bleeping Computer.

Fonte da imagem: BleepingComputer

Todas as vulnerabilidades foram classificadas como 9,8 em 10 pelo sistema de classificação de gravidade CVSS v3.1. Esta é uma das classificações de gravidade mais altas devido à natureza dos problemas. Todas as três vulnerabilidades são chamadas vulnerabilidades de formatação de string não controlada. Através deles, os invasores podem remotamente e sem autenticação obter controle sobre o roteador ASUS. Para fazer isso, basta enviar uma instrução de comando especialmente criada para o dispositivo vulnerável. Os roteadores ASUS são afetados pelas três vulnerabilidades a seguir: CVE-2023-39238, CVE-2023-39239 e CVE-2023-39240.

Informações detalhadas sobre questões de segurança não estão disponíveis, mas sabe-se que todas as três vulnerabilidades são vulnerabilidades de formatação de string de entrada no módulo API ser_iperf3_svr.cgi e na função de configuração geral. Tal vulnerabilidade pode ser causada pela validação incorreta de instruções, como entrada do usuário.

A ASUS lançou patches para corrigir todas as três vulnerabilidades do roteador. Os proprietários desses dispositivos são aconselhados a instalar atualizações de firmware imediatamente para proteger seus dispositivos contra possíveis ataques. Abaixo estão links para baixar páginas para atualizações:

- Para RT-AX55, atualização de firmware ASUS RT-AX55 versão 3.0.0.4.386_51948 ou mais recente;

- Para RT-AX56U, atualize a versão 3.0.0.4.386_51948 ou mais recente;

- Para RT-AC86U, a atualização de firmware 3.0.0.4.386_51915 corrige problemas de segurança relatados.

Também é recomendado desabilitar o recurso de administração remota (Acesso Web WAN) nos dispositivos. Isso evitará muitos ataques remotos ao roteador.