De acordo com fontes online, uma vulnerabilidade séria de dia zero foi descoberta no Windows 10, cuja exploração permite danificar o sistema de arquivos NTFS usando um comando de uma linha. O problema afeta o Windows 10 1803 e a plataforma de software posterior, incluindo o Windows 10 20H2 mais recente.

Para explorar o bug mencionado, basta executar um comando específico na linha de comando do Windows 10, após o qual o sistema de arquivos NTFS será danificado e o SO se oferecerá imediatamente para reiniciar para iniciar o procedimento de restauração de registros danificados.

Pior de tudo, explorar esta vulnerabilidade não requer direitos de administrador; o comando correspondente pode ser executado mesmo em uma conta com poucos privilégios. Além disso, a vulnerabilidade é explorada remotamente e o comando necessário para explorá-la pode ser embutido em um atalho do Windows, arquivo ou algum outro arquivo.

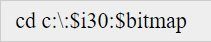

Uma das variantes do comando que danifica o sistema de arquivos NTFS no Windows 10

Vale ressaltar que o pesquisador Jonas L, que descobriu o problema, o relatou pela primeira vez em agosto de 2020, mas agora continua relevante. Ele observa que a corrupção do sistema de arquivos ocorre ao tentar acessar o atributo NTFS $ i30 em uma pasta de uma determinada maneira. Não está claro por que essa ação resulta em corrupção do sistema de arquivos, mas uma chave de registro que poderia ter sido usada para diagnosticar o problema não está funcionando.

A fonte testou uma das variantes do comando que danifica o sistema de arquivos NTFS em uma máquina virtual. Os usuários são fortemente desencorajados a tentar explorar esta vulnerabilidade em computadores reais.

A Microsoft provavelmente corrigirá esse problema em uma das seguintes atualizações. Representantes oficiais da empresa ainda não se manifestaram sobre o assunto.