Foi descoberto o perigoso malware Perfctl, que conseguiu infectar vários milhares de máquinas rodando Linux. O vírus se distingue por mecanismos de operação ocultos, pela capacidade de explorar uma ampla gama de erros de configuração, bem como por uma ampla gama de ações maliciosas que pode realizar.

Fonte da imagem: aquasec.com

Perfctl está operacional desde pelo menos 2021. Ele é instalado explorando mais de 20.000 erros comuns de configuração, o que significa que pode atingir milhões de máquinas conectadas à Internet, afirmam especialistas em segurança cibernética da Aqua Security. O vírus também pode explorar a vulnerabilidade do sistema Apache RocketMQ numerada CVE-2023-33246 com uma classificação de 10 em 10, que foi encerrada no ano passado. O malware foi batizado de Perfctl em homenagem ao componente que trata da mineração oculta de criptomoedas – o nome é composto pelos nomes das ferramentas de monitoramento perf e ctl no Linux. O vírus é caracterizado por usar nomes de processos ou arquivos idênticos ou semelhantes aos legítimos no Linux.

O vírus se disfarça recorrendo a muitos outros truques. Ele instala muitos de seus componentes como rootkits – uma classe especial de malware que pode ocultar sua presença do sistema operacional e das ferramentas de administração. Outros mecanismos ocultos do Perfctl:

- Pausar atividades facilmente detectáveis quando um usuário faz login;

- Usando um soquete Unix sobre Tor para comunicação externa;

- Remover o binário após a instalação e executá-lo como serviço em segundo plano;

- Manipulações com o processo pcap_loop do Linux, evitando a detecção de tráfego malicioso;

- Supressão de erros mesg, que evita que avisos sejam emitidos em tempo de execução.

O vírus é capaz de permanecer na máquina infectada após reinicializações ou tentativas de remover os componentes principais. Para fazer isso, ele pode configurar o ambiente no momento do logon do usuário e inicializar antes de cargas de trabalho legítimas, bem como copiar a si mesmo da memória para vários locais no disco. O Perfctl não apenas minera criptomoedas, mas também transforma a máquina em um servidor proxy, cujo acesso os hackers cobram de quem deseja permanecer anônimo. Além disso, o vírus serve como backdoor para instalação de malwares de outras famílias.

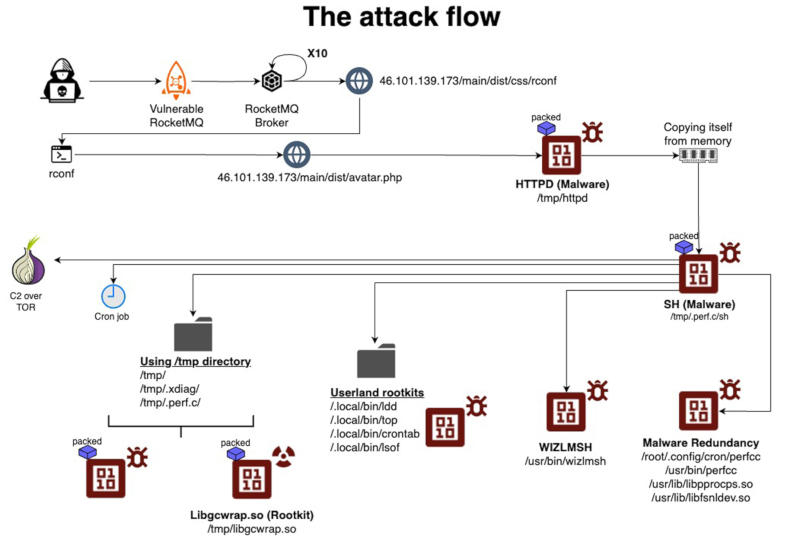

Aproveitando-se de uma vulnerabilidade ou erro de configuração, o código de exploração baixa a carga principal de um servidor que foi previamente hackeado e transformado em um canal de distribuição de vírus – em um caso, a carga foi chamada de “httpd”. Uma vez executado, o arquivo se copia da memória para um novo destino no diretório “/tmp”, executa-o, exclui o processo original e o binário carregado. Movendo-se para o diretório /tmp, o arquivo é executado com um nome diferente que imita o nome de um processo conhecido do Linux – em um caso chamado “sh” – a partir daí ele instala um processo local de comando e controle e também tenta obter root privilégios explorando a vulnerabilidade CVE-2021-4043 do framework multimídia aberto Gpac, que foi encerrado em 2021.

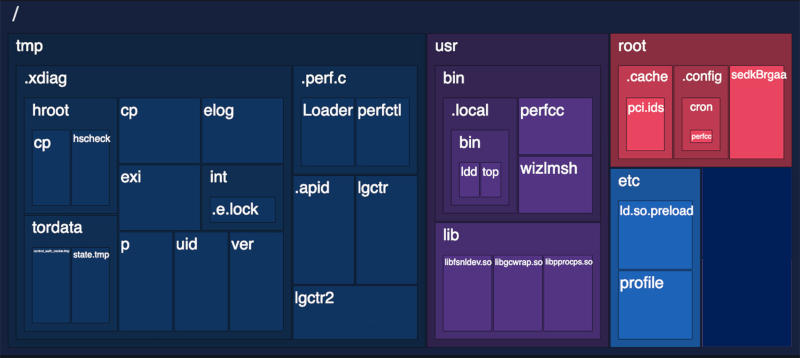

O vírus continua a se copiar da memória para vários outros locais do disco, usando nomes que aparecem como arquivos normais do sistema. Em seguida, muitos utilitários populares do Linux, modificados para funcionar como rootkits, e um minerador são instalados. Para transferir o controle para um operador terceirizado, o Perfctl abre um soquete Unix, cria dois diretórios e armazena ali os dados necessários ao seu funcionamento: eventos de host, locais de cópia, nomes de processos, logs de comunicação, tokens e informações adicionais. Todos os ficheiros binários são empacotados, encriptados e eliminados – isto ajuda a contornar os mecanismos de segurança e evita tentativas de engenharia reversa do vírus. Perfctl faz uma pausa detectando a presença do usuário em arquivos btmp ou utmp e também bloqueia vírus concorrentes para manter o controle sobre o sistema infectado.

O número de máquinas infectadas pelo Perfctl, segundo especialistas, é medido na casa dos milhares, mas o número de máquinas vulneráveis – que não possuem o patch para CVE-2023-33246 instalado ou possuem configuração incorreta – é estimado na casa dos milhões. Os pesquisadores ainda não calcularam os volumes de criptomoedas extraídas por mineradores secretos. Existem muitos sinais de infecção, incluindo picos incomuns no uso da CPU ou lentidão repentina do sistema, especialmente quando ocioso. Para prevenir a infecção, é necessário fechar a vulnerabilidade CVE-2023-33246 na máquina e corrigir os erros de configuração apontados pelos especialistas da Aqua Security.