O pesquisador independente de segurança digital Patrick Wardle descobriu o primeiro software malicioso projetado para ser executado em dispositivos com um processador Apple M1 baseado em ARM. Os modelos mais recentes do MacBook Air, MacBook Pro e Mac mini funcionam com base no último. A peculiaridade da exploração é descrita no site Objective See.

Segundo a fonte, o malware para o Apple M1 se chama GoSearch22.app. Ele foi originalmente desenvolvido para uso em sistemas Mac baseados em processadores Intel compatíveis com x86, mas os desenvolvedores do aplicativo malicioso reescreveram seu código para a nova plataforma da Apple. O pesquisador relata que a exploração está relacionada ao adware Pirrit, que permite que os invasores exibam mais anúncios nos dispositivos dos usuários, bem como coletem dados do navegador.

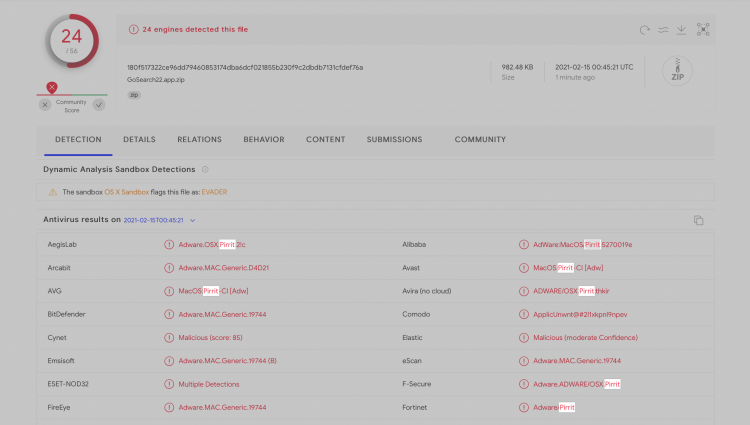

O relatório do especialista também aponta que programas antivírus, que não tiveram problemas para detectar código malicioso em computadores Mac baseados em Intel, não conseguiram detectá-lo em sistemas com chips Apple M1. Aparentemente, os registros do novo exploit ainda não estão nos bancos de dados de antivírus.

Processador Apple M1

No momento, apenas uma das primeiras modificações do GoSearch22.app foi descoberta, o que não causa danos graves aos usuários. No entanto, já é óbvio que os invasores aprenderam como criar malware nativo para dispositivos com Apple M1.

Não se sabe quantos dispositivos Apple Mac já foram infectados por este adware. Conforme apontado por Tom’s Hardware, referindo-se aos dados de analistas da TrendForce, em janeiro deste ano a participação dos computadores Mac baseados no Apple M1 era de cerca de 0,8% do número total de PCs. A projeção é que, neste verão, os processadores da marca ajudem o Mac a atingir 7% do mercado de PCs. A Apple ainda não comentou o último estudo.