A empresa de segurança cibernética Sekoia tem feito arqueologia digital e adquiriu o endereço IP usado para controlar a variante de malware PlugX que surgiu em 2019. Os pesquisadores descobriram que o worm ainda infecta muitos computadores em todo o mundo.

Fonte da imagem: Jackson_893/pixabay.com

O PlugX pode infectar automaticamente unidades USB, após o que todos os computadores aos quais as unidades flash infectadas estão conectadas. No entanto, por razões desconhecidas, os criadores do worm abandonaram o endereço IP do servidor de controle. Os especialistas da Sekoia compraram-no por US$ 7 e construíram sua própria infraestrutura de rede simulando um servidor de controle.

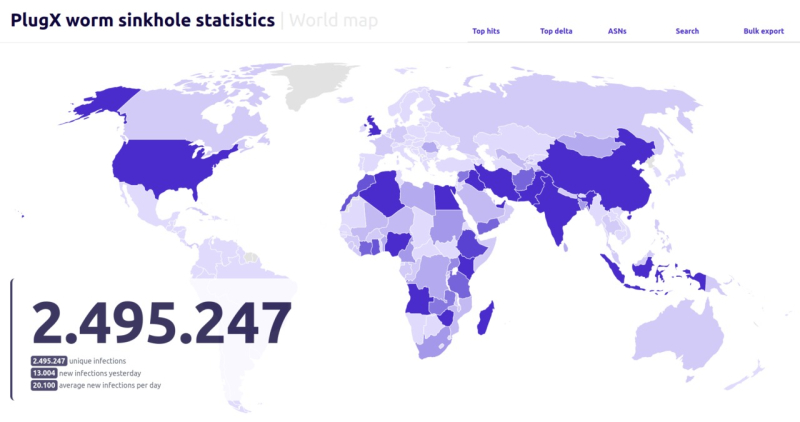

Segundo os pesquisadores, 90 a 100 mil endereços IP entram em contato com o servidor todos os dias e, ao longo de seis meses, foram registradas cerca de 2,5 milhões de solicitações de endereços IP exclusivos em 170 países. O número de endereços não indica o número de dispositivos infectados, mas o volume de tráfego sugere que o worm está ativo em milhares ou até milhões de dispositivos. Os líderes aqui são Nigéria, Índia, Indonésia, Grã-Bretanha, Iraque e Estados Unidos, com 80% das infecções ocorrendo em 15 países. Os investigadores sugerem que o objectivo dos atacantes poderia ter sido recolher informações para o governo chinês, mas o worm mais tarde espalhou-se fora de controlo por todo o mundo.

Fonte da imagem: Sekoia

Os especialistas da Sekoia descobriram um comando de autodestruição integrado e até mesmo uma maneira de adicionar novas funcionalidades ao worm para neutralizar unidades USB infectadas, mas não se atreveram a usar esses recursos. Existem vários problemas com a destruição remota do PlugX:

- Isso está repleto de perda de dados em máquinas infectadas;

- Máquinas desconectadas da Internet continuarão infectadas;

- A intrusão remota nos sistemas de outras pessoas apresenta riscos legais.

Assim, os investigadores decidiram não tomar qualquer acção e entregaram os dados necessários às autoridades responsáveis pela aplicação da lei nos países afectados.