Há pouco mais de dois anos, a autoridade da Intel e a segurança de seus produtos foram bastante comprometidas. As vulnerabilidades notórias nas tecnologias de computação especulativa Spectre e Meltdown revelaram falhas anteriormente desconhecidas no sistema de segurança dos processadores Intel. A empresa teve que responder. Um ano depois, os investimentos em segurança começaram a dar frutos.

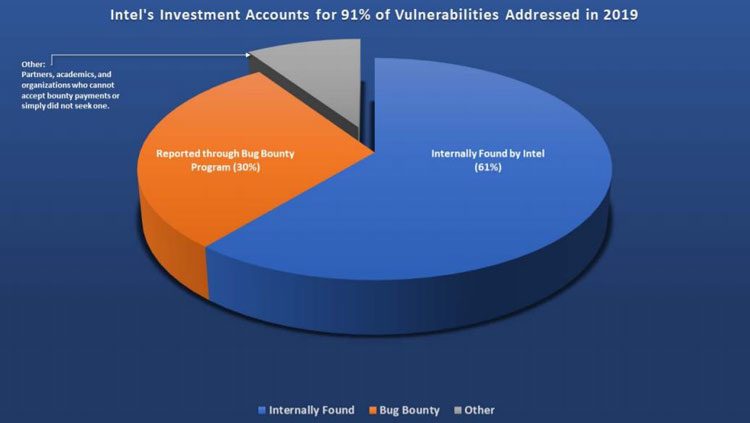

Em uma conferência de segurança doméstica ontem, a Intel informou sobre o combate às vulnerabilidades do produto em 2019. Em geral, de acordo com a Intel, o número de vulnerabilidades fechadas dobrou. Das 236 vulnerabilidades comuns e vulnerabilidades descobertas em 2019 que receberam o status CVE pessoal (Vulnerabilidade e exposição comuns), 144 ou 61% foram identificadas pela equipe da própria empresa.

Pesquisadores independentes descobriram 92 vulnerabilidades no ano passado. No âmbito do programa de remuneração, 70 deles, ou 76%, foram gastos. Isso sugere que o programa interno de “detecção de falhas” da Intel e o programa de recompensas independentes estão funcionando bem. As injeções massivas realizadas no ano passado no programa de garantia de qualidade dos produtos da empresa ajudaram a identificar 91% das vulnerabilidades registradas. A pergunta surge imediatamente: se não houvesse um “chute nas costas” na forma de Spectre e Meltdown, toda essa “alegria” se espalharia pelas cidades e vilas?

Agora a Intel está com pressa de tranquilizar. Nenhuma das 236 vulnerabilidades registradas em 2019, até onde a empresa sabe, foi usada para atacar antes da divulgação pública de informações. As vulnerabilidades são frequentemente fechadas no momento da publicação delas. Portanto, mais da metade dos anúncios públicos de novas vulnerabilidades encontradas foram acompanhados de atualizações via Intel Platform Update (IPU). Por meio da plataforma IPU, os parceiros de produtos da Intel, como fabricantes de placas-mãe ou laptops, distribuem o microcódigo do processador ou o firmware corrigido. É verdade que geralmente isso acontece apenas para produtos novos e não muito antigos, enquanto uma parte significativa dos clientes em equipamentos antigos permanece com vulnerabilidades.

A propósito, preste atenção. As vulnerabilidades arquitetônicas representam apenas 13%, enquanto os erros no suporte a firmware e software constituem uma “peneira” total. Bem, você não pode fazer isso!

.