O dispositivo Apple AirTag, projetado para ser conectado a todos os tipos de coisas para pesquisa subsequente em caso de perda, torna mais fácil direcionar um cidadão que o encontra para um site projetado para roubar informações de login do iCloud ou fazer upload de código malicioso arbitrário para um smartphone.

Krebsonsecurity

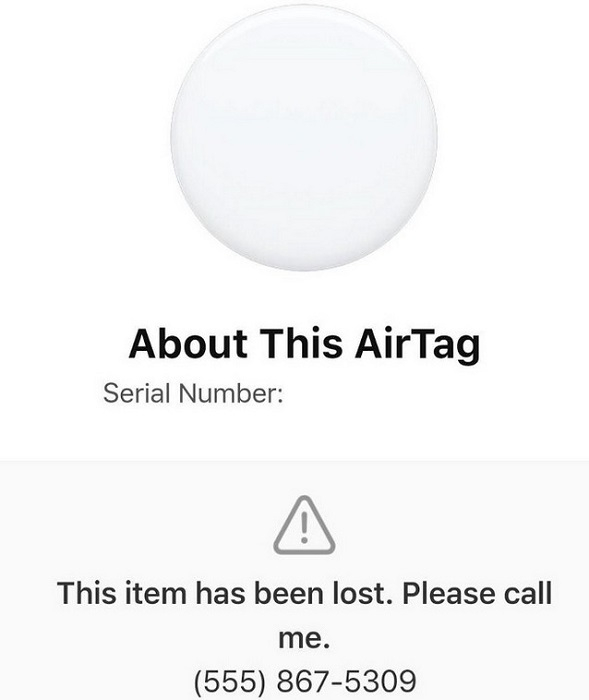

Inicialmente, supôs-se que o dispositivo para o qual o proprietário ativou o chamado. “Modo perdido” pode ser verificado usando um smartphone iOS ou Android, após o qual o usuário pode ver o número de telefone de contato do proprietário. No final das contas, esse recurso pode facilmente levar a uma página de phishing ou a qualquer outro site malicioso.

A ativação do Modo perdido gera um URL exclusivo no domínio found.apple.com e permite que o proprietário insira uma mensagem pessoal para o localizador e um número de telefone de contato.

Após a digitalização, o localizador verá uma mensagem curta com uma chamada para ligar. Para ver as informações, você não precisa inserir seus próprios dados ou fazer login no iCloud, mas nem todo mundo sabe disso. Além disso, o proprietário da AirTag pode inserir um código arbitrário no campo do número de telefone.

Krebsonsecurity.com

A vulnerabilidade foi descoberta pelo especialista em segurança da informação de Boston, Bobby Rauch, após o qual ele contatou a Apple na esperança de uma recompensa, que a empresa havia oferecido por um longo tempo pelas vulnerabilidades. A empresa respondeu que iria consertar em uma nova atualização de software e pediu para não falar sobre a falha descoberta.

Sabe-se que o programa da Apple prevê pagamentos de até um milhão de dólares pelas vulnerabilidades encontradas, mas a Apple optou por se calar sobre as perguntas correspondentes, respondendo: “Ficaremos gratos se você não falar sobre a vulnerabilidade”.

De acordo com o portal KrebsonSecurity, reclamações sobre a “falta de resposta” da Apple não aparecem pela primeira vez. A empresa é acusada de abrandar as vulnerabilidades e do facto de nem sempre recompensar a sua detecção, nem responder de forma alguma a mensagens sobre erros e problemas de segurança. Ao mesmo tempo, há muitas pessoas na darknet que desejam pagar quantias reais e significativas para aqueles que encontram possíveis brechas.

No entanto, existe um grande risco de que os especialistas, sem esperar por feedback e incentivo, simplesmente publiquem informações em domínio público – casos como esse já ocorreram.

Sabe-se que no dia 19 de julho, a Apple corrigiu a vulnerabilidade, que o usuário com o apelido de ilusão de caos relatou em abril. Sem esperar pelo prêmio, ele publicou informações na rede sobre três vulnerabilidades de dia zero, e um alerta sobre essa possibilidade foi enviado à Apple com antecedência, mas o “simpatizante” não obteve resposta.