Uma equipe de cientistas da Universidade de Illinois em Urbana-Champaign desenvolveu uma nova maneira de roubar dados confidenciais pelo anel de interconexão dos processadores Intel. Os pesquisadores criaram vários exploits e testaram o progresso geral do ataque nos processadores Intel Coffee Lake e Intel Skylake. Eles apresentarão dados mais detalhados sobre o trabalho realizado na conferência de segurança da informação USENIX, que será realizada em agosto deste ano.

Vários anos atrás, as vulnerabilidades arquitetônicas Meltdown e Spectre foram descobertas, afetando muitas CPUs modernas com uma unidade de previsão de ramificação, que permite o acesso a informações protegidas. A nova técnica possibilita a obtenção de dados sobre a memória do processador em aplicativos, além de permitir o rastreamento de informações sobre o tempo de pressionamento das teclas e a definição dos dados inseridos no teclado.

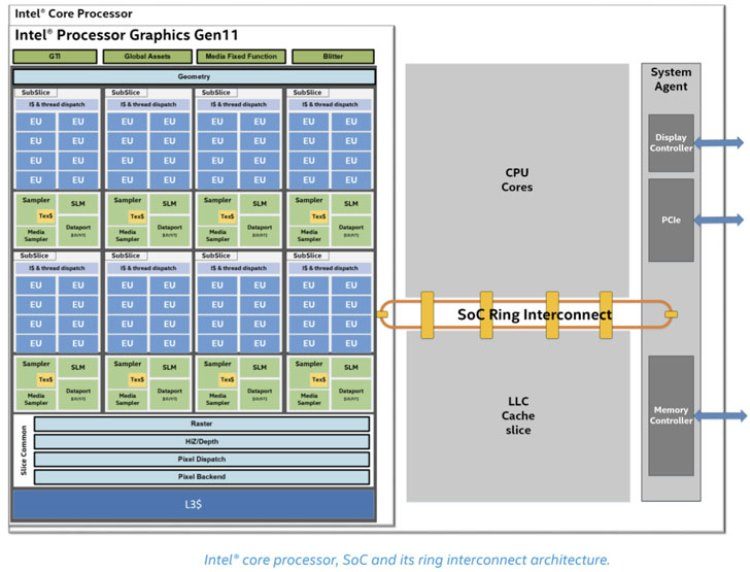

A técnica desenvolvida pelos pesquisadores tem como alvo o barramento em anel usado para ligar o processador e os núcleos gráficos, bem como o cache de último nível e a ponte norte. A técnica é baseada no fato de que o barramento em anel tem uma largura de banda limitada, devido ao qual operações de memória em um processo causam atrasos no acesso à memória de outros processos. Isso pode permitir que um invasor gere uma carga que atrasará o acesso à memória em outros processos, de modo que esses atrasos possam ser usados como um canal de terceiros para obter informações confidenciais.

De acordo com os dados disponíveis, a técnica proposta pelos pesquisadores permite recuperar bits individuais de chaves de criptografia usando implementações de RSA e EdDSA, que são vulneráveis a ataques de canal lateral. Além disso, este tipo de ataque pode ser usado para determinar os dados de atraso entre as teclas pressionadas, o que depende da posição das teclas. As informações coletadas desta forma podem ser analisadas para determinar os dados inseridos no teclado.