A CIA e o FBI publicaram um relatório conjunto sobre a descoberta de um Drovorub de malware complexo anteriormente desconhecido, cujos desenvolvedores, de acordo com os pesquisadores, estão associados aos serviços especiais russos e ao grupo de hackers Fancy Bear, também conhecido como APT28, Grupo 74, Iron Twilight, PawnStorm, Sednit, Sofacy e Estrôncio.

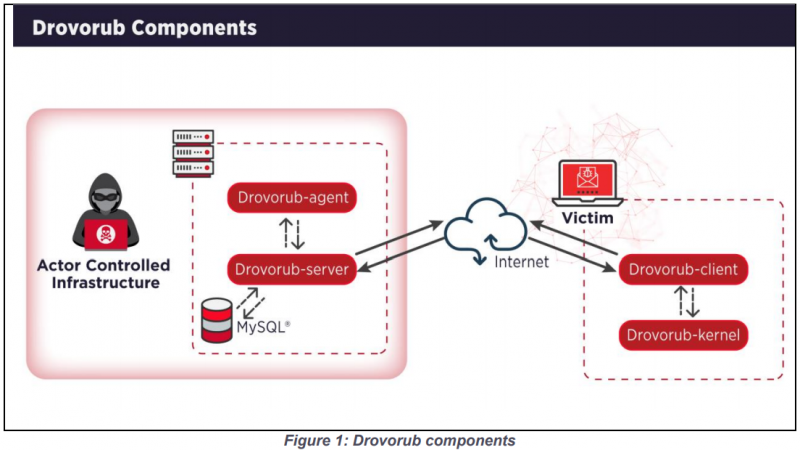

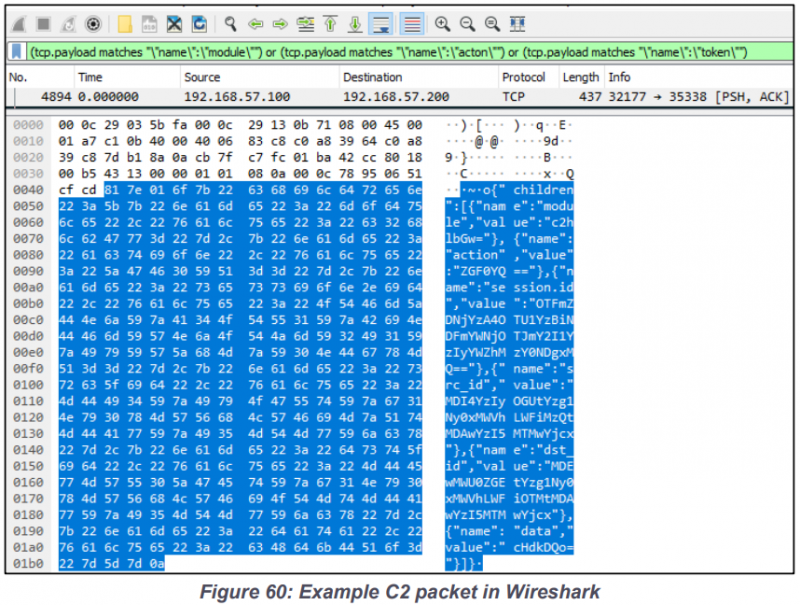

«Woodcutter ”inclui quatro componentes executáveis principais: um módulo de cliente de implante, um rootkit na forma de um módulo de kernel Linux, um módulo de cliente para transferência de arquivos e redirecionamento de porta / tráfego e um servidor de gerenciamento. O servidor é responsável por registrar, autenticar e enviar a tarefa aos clientes. Para comunicação, o protocolo WebSocket é usado.

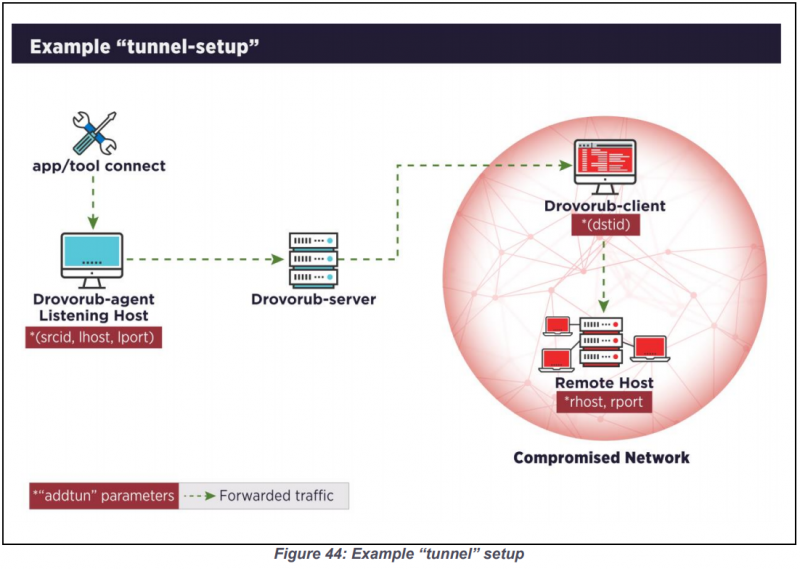

A parte do cliente vem com configurações prontas para se conectar ao servidor e pode executar comandos arbitrários como um usuário root, baixar e enviar quaisquer arquivos, redirecionar o tráfego para outros hosts e clientes, incluindo a organização de túneis para outros hosts infectados na rede comprometida, que podem não tem acesso à Internet.

Depois de instalar o cliente, o módulo do kernel (rootkit) é carregado e é aí que começa a diversão. O módulo Drovorub-kernel coloca ganchos nas chamadas de sistema do próprio kernel e os intercepta. O módulo oculta na lista de processos a presença de si mesmo, do cliente e de seus processos filhos – em / proc é impossível ver pelo menos alguns vestígios da presença de software desnecessário no sistema. Ele também oculta quaisquer arquivos e diretórios do próprio cliente e quaisquer outros mediante solicitação. Além disso, o rootkit filtra pacotes, sockets (incluindo brutos) e regras de netfilter.

A comunicação entre o cliente e o módulo do kernel é organizada de forma interessante. O módulo cria um pseudo dispositivo (como / dev / zero) e “escuta” todo o fluxo de dados que passa por ele, extraindo dados do cliente. Para feedback, o módulo envia um sinal ao cliente e, quando se dirige ao pseudo-dispositivo, fornece a parte necessária dos dados. E isso, a propósito, fornece uma das maneiras mais fáceis de verificar se há um rootkit no sistema, enviando um comando para ocultar um arquivo em um pseudo dispositivo.

Outros métodos locais envolvem memória mais cara e análise de imagem de disco. Você também pode ver rastros de atividade de rede e logs de kernel. Para evitar infecção, é recomendado atualizar o kernel Linux para a versão 3.7 ou posterior, instalar atualizações, desabilitar o carregamento de módulos de kernel não confiáveis e não assinados e usar UEFI Secure Boot.