Como você sabe, em julho deste ano, um novo método de ataque potencial foi descoberto relacionado a mecanismos especulativos de execução de código em processadores modernos, incluindo Intel Kaby Lake / Coffee Lake e AMD Zen 1/1+/2. Essa vulnerabilidade é chamada de Retbleed. As variantes CVE-2022-29900 e CVE-2022-29901 diferem do Spectre-v2, pois permitem que código arbitrário seja executado ao processar a instrução “ret” e organizar a previsão incorreta de ramificação, daí o nome Retbleed.

Fonte: lore.kernel.org

A vulnerabilidade afeta processadores Intel de 6ª a 8ª geração e processadores AMD baseados em arquiteturas Zen 1/1+/2. CPUs mais modernas já possuem os mecanismos de proteção necessários. Embora as empresas de manufatura tenham publicado recomendações para proteção contra a nova vulnerabilidade, mesmo assim observou-se que o uso desses métodos pode reduzir o desempenho em 12-28%. Mesmo esse número é muito desagradável em face da luta por cada porcentagem de desempenho em data centers modernos.

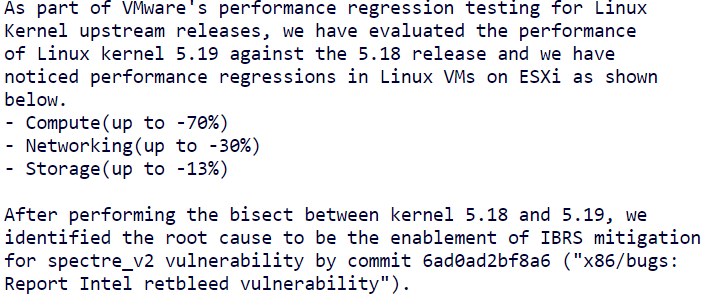

Mas os engenheiros da VMware descobriram que o assunto não se limita a algumas dezenas de por cento. Conforme demonstrado pelo teste do kernel Linux 5.19 no ambiente ESXi, quando a opção de proteção estava habilitada, o desempenho da computação poderia cair em 70%, o desempenho do subsistema de rede em 30%. O problema afetou até o trabalho com drives, que teve uma desaceleração de cerca de 13%. Deve-se notar que o problema não está relacionado ao hypervisor VMware como tal, mas ao funcionamento do kernel Linux nele.

Demonstração do Retbleed

Em particular, houve um sério aumento no atraso ao criar threads, este tempo aumentou de 16 para 27 ms, o tempo necessário para iniciar e parar as máquinas virtuais também aumentou e o throughput da rede virtualizada caiu de 11,9 Gb / s para 8,56 Gbps A Intel está atualmente trabalhando em formas menos dispendiosas de proteção contra Retbleed.

Para os testes, foi utilizado um servidor com quatro processadores Intel Xeon Skylake-SP (112 threads, 2 TB de RAM) e o sistema operacional principal Ubuntu 20.04. Para verificar, também foram realizados testes com desabilitação total da proteção (spectre_v2=off), o que mostrou que neste caso o desempenho do Linux 5.19 não foi muito diferente do Linux 5.18.