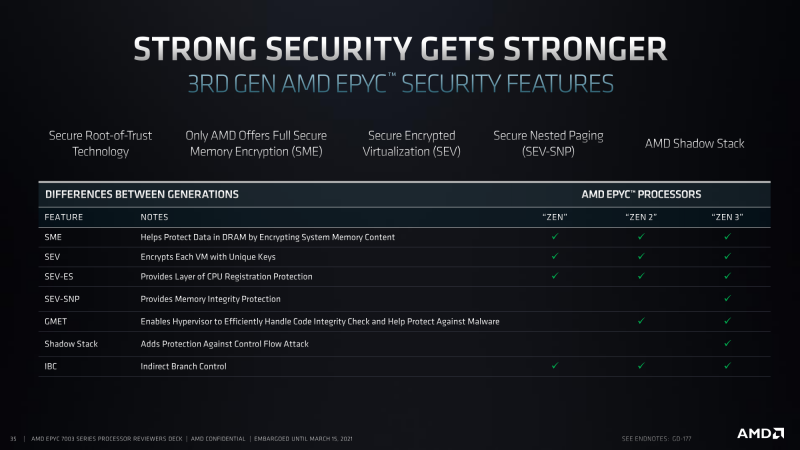

A AMD publicou uma notificação de duas vulnerabilidades encontradas que permitem aos mecanismos de segurança do SEV (virtualização criptografada segura) e Sev-ES nos processadores AMD EPYC de todas as três gerações, bem como no EPYC embutido. Essa tecnologia implementa a criptografia da memória de máquinas virtuais (VM) e também garante que o acesso aos dados descriptografados seja apenas no sistema de hóspedes. No entanto, a vulnerabilidade dessa proteção permite que um invasor contorne essas restrições.

A AMD observa que usar essas vulnerabilidades, você precisa ter direitos de administrador no sistema onde as máquinas virtuais e o hipervisor estão sendo executados. A empresa marcou novos “buracos” como tendo um nível médio de perigo. Eles podem potencialmente entregar os maiores problemas e provedores de nuvens.

O fabricante observa que a primeira, segunda e terceira geração AMD EPYC está sob ameaça. Ao mesmo tempo, este último tem uma nova extensão do SEV-SNP (paginação aninhada segura), que permite proteger contra esse tipo de ataque. Para modelos mais antigos que não têm essa expansão, a AMD recomenda “Siga as melhores práticas de segurança”.

A reorganização e a limpeza do código AMD são reorganizadas como parte da preparação da nova versão do kernel Linux 5.13. É necessário simplificar a implementação do suporte do SV-SNP no ramo principal do núcleo. Até agora, as mudanças estão em consideração, porque é desconhecida se eles serão adicionados em 5.13 ou já em 5.14.