Cryptolocks, ou, em linguagem burocrática, módulos de inicialização confiáveis de hardware-software (HTLM), projetados para identificar e autenticar usuários e proteger contra acesso não autorizado, não surpreenderão ninguém. Via de regra, são confeccionados na forma de placas PCI(e) ou módulos M.2 com uma ou outra versão de leitor de tokens/smart cards/chaves USB, sensor de intrusão, “inserções” no PWR e RST linhas, etc. Suas principais funções se resumem em determinar quem é quem antes de carregar o SO, delimitar o acesso aos recursos de hardware, monitorar a integridade do próprio módulo, BIOS/UEFI, configurações, SO, registro ou software/arquivos individuais, registro offline e bloqueio do sistema em caso de detecção de acesso ilegal.

Tudo isso funciona muito bem até o momento em que surge a necessidade de pelo menos um grande conjunto de servidores, e até mesmo de servidores distribuídos geograficamente e, na pior das hipóteses, até mesmo instalados em algum lugar em locais de borda dispersos ou em produção. Atualizar configurações, firmware e chaves, ou mesmo apenas reiniciar máquinas (às vezes isso ainda é necessário) é algo óbvio. Para isso, qualquer servidor decente possui um BMC com uma porta de rede dedicada para gerenciamento remoto. Porém, os BMCs geralmente são de fabricação estrangeira e apresentam vulnerabilidades, o que, sem acesso ao código-fonte de pelo menos o firmware, complica o processo de proteção do sistema.

Fonte da imagem: Fplus

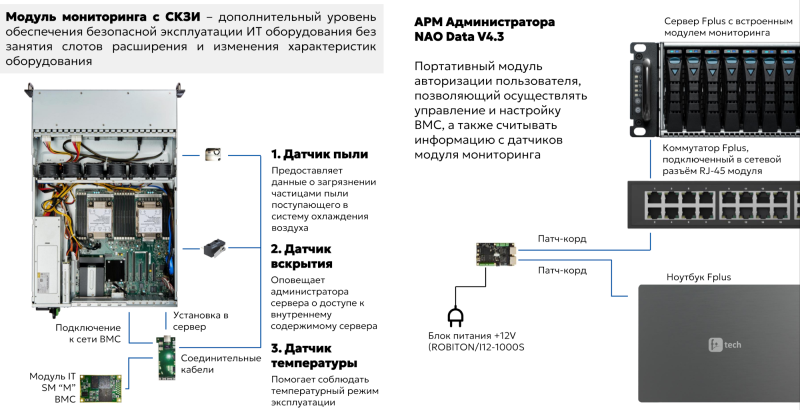

A segmentação com colocação do BMC em uma sub-rede separada (de preferência fisicamente isolada de outras) é uma abordagem correta, mas não elimina ataques envolvendo um administrador de sistema não confiável se colocados em sites de terceiros. O BMC é, em princípio, um circuito totalmente separado que precisa ser completamente desabilitado ou protegido, mas não pode ser ignorado. Para muitas soluções CIPF, apenas a primeira forma está disponível, mas o Fplus Cryptolock implementa a segunda. E não só isso – não se trata apenas de um APMDZ, mas de um sistema multifuncional que lembra mais um módulo DC SCM para controlar o hardware do servidor. Aliás, os desenvolvedores não escondem que estão desenvolvendo a solução nesse sentido.

O crypto lock é feito em forma de placa HHHL, que, entretanto, não está conectada ao PCIe. Para proteger o acesso remoto, o módulo é conectado à interface de rede na própria placa, enquanto o conector externo do BMC está desabilitado. Assim, todo o tráfego para o BMC passa exclusivamente pela criptografia. Esse tráfego é encapsulado em um túnel IPSec com cifras GOST. A contraparte é um decodificador (na verdade um microcomputador) com duas portas, uma das quais “olha” para a rede onde estão os BMCs, e a segunda é necessária para conectar, por exemplo, a um laptop, de onde haverá acesso às interfaces BMC e UEFI. Para a proteção real, as chaves são escritas no cryptolock e no descriptografador. A chave corresponde em ambos os lados – há acesso.

Um criptografador separado produzido internamente é responsável por trabalhar com chaves e criptografia, o que aumenta drasticamente a estabilidade da cadeia de abastecimento. O bloco codificador em si foi originalmente desenvolvido por uma empresa russa, que mais tarde foi absorvida pela Fplus. Para ser mais preciso, existem dois criptografadores na fechadura criptográfica. Um é responsável pela comunicação de rede e o segundo pelas funções mais tradicionais de segurança UEFI, inventário, armazenamento flash confiável, etc. O cryptolock pode verificar a autenticidade e integridade do firmware UEFI (antes do host principal ser iniciado), bem como o bootloader e o kernel do sistema operacional pela maneira usual de calcular somas de verificação (com GOST 34.11-2018). Além disso, antes de iniciar o host, você pode verificar o servidor com um antivírus.

O crypto-lock também monitora alterações na configuração de hardware do servidor e intercepta o controle dos jumpers responsáveis pelo reset e pela possibilidade de atualização local do UEFI. Naturalmente, existe também um sensor de violação da caixa, que permite desligar e bloquear efetivamente o sistema, bem como em caso de quaisquer outras violações nos componentes de software ou hardware monitorados pelo crypto-lock. A solução como um todo reduz a necessidade de acesso físico aos equipamentos, o que por si só aumenta a segurança.

Mas a funcionalidade do bloqueio criptográfico não se limita a isso. No armazenamento flash confiável com capacidade de 32 ou 64 GB, você pode colocar uma imagem ISO do LiveCD com ferramentas de autodiagnóstico, ferramentas de suporte remoto ou usá-la como a única unidade para carregar o sistema operacional e executar uma lista restrita de tarefas no servidor. O crypto lock também possui bateria própria (até dois meses de duração da bateria) e um relógio em tempo real (RTC), que é importante para registro autônomo e monitoramento do status do servidor (por exemplo, se foi adulterado) mesmo na ausência de energia externa. Para monitorar os parâmetros físicos do ambiente, há também um sensor de temperatura e um sensor de poeira de chassi a laser com precisão de medição de até 0,1 mícron. O último é especialmente verdadeiro no caso de implantação na borda.

No momento, a solução é compatível com servidores Fplus Sputnik, mas a empresa já trabalha na integração do novo produto com outras séries de seus produtos. Mas você não deve esperar compatibilidade com servidores e sistemas de armazenamento de outros fornecedores. Ainda assim, neste caso estamos falando de controle sobre nossa própria cadeia de suprimentos, incluindo firmware UEFI e BMC, o que simplifica a integração e certificação – o dispositivo pertence à classe de proteção CIPF KS3. A Fplus já possui mais de uma centena de dispositivos em estoque, e os clientes para os quais é importante proteger seu CII já estão realizando os primeiros testes piloto do novo produto. No futuro, a empresa planeja migrar completamente o TPM e o RoT para o módulo de criptografia, adicionar drivers adicionais para sua interação com o sistema operacional, simplificar o gerenciamento de chaves, permitir que os usuários gerem assinaturas digitais de forma independente para proteger software e firmware, etc.