A Microsoft lançou ontem uma atualização de segurança para seus sistemas operacionais Windows. Desta vez, a empresa eliminou 79 vulnerabilidades, a maioria das quais se enquadra nas categorias “críticas” e “alto risco”. Segundo a Microsoft, quatro das vulnerabilidades desta lista já estão sendo exploradas, por isso a empresa aconselha baixar a atualização de segurança o mais rápido possível.

Fonte da imagem: geralt/Pixabay

A maioria das vulnerabilidades (67) são encontradas em diferentes versões do Windows, incluindo Windows 10, Windows 11 e Windows Server. As versões do Windows 7 e 8.1 não aparecem mais nos relatórios de segurança da Microsoft, mas também estão potencialmente em risco. A menos que haja um motivo convincente, você ainda deve considerar atualizar para o Windows 10 (22H2) ou Windows 11 (23H2) para continuar recebendo as atualizações de segurança mais recentes, observa a Microsoft. Contudo, recorde-se que o suporte ao Windows 10 terminará em 2025.

O patch de segurança mais recente também inclui algumas atualizações para o Windows 11 24H2, mas disse que uma grande correção do sistema operacional, com lançamento previsto para este outono, ainda está sendo testada como parte do programa Windows Insider e ainda não está disponível para todos os usuários do Windows 11 .

Vulnerabilidades de dia zero fechadas

Conforme observado acima, diversas vulnerabilidades de segurança já estão sendo exploradas em ataques reais. Atualmente há algum debate sobre se um deles, nomeadamente CVE-2024-43461, é usado ativamente. A Microsoft não forneceu informações adicionais sobre essas vulnerabilidades de dia zero em seu último relatório de segurança, mas elas foram destacadas pelo especialista em segurança cibernética Dustin Childs no blog Zero Day Initiative. Childs afirma que especialistas encontraram uma vulnerabilidade que permite o uso de dados falsos. Eles relataram isso à Microsoft, mas a empresa não o incluiu na lista de vulnerabilidades utilizadas em condições reais.

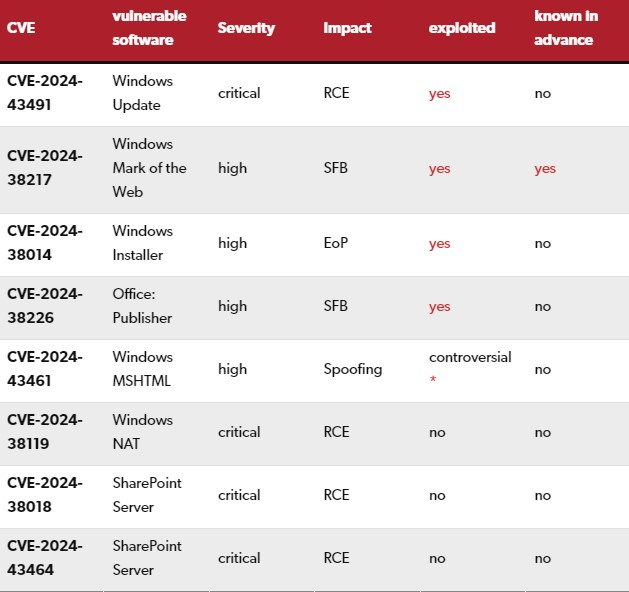

A tabela abaixo destaca as vulnerabilidades de segurança mais perigosas no relatório Patch Day da Microsoft de setembro de 2024. Nota: RCE: Remote Code Execution – execução remota de código; EoP: Elevação de Privilégios – aumento de privilégios de acesso; SFB: Security Feature Bypass – ignora funções de segurança. As vulnerabilidades que já estão sendo exploradas em condições reais estão marcadas em vermelho na tabela.

Segundo a Microsoft, a vulnerabilidade CVE-2024-38217 (desvio de recurso de segurança) não só é explorável, mas era conhecida antecipadamente. Esta vulnerabilidade afeta o recurso Mark of the Web (MotW) nos arquivos carregados, o que permite que os mecanismos de segurança sejam contornados.

Quanto à CVE-2024-43491, é a única vulnerabilidade de execução remota de código (RCE) entre as quatro vulnerabilidades de dia zero. Afeta apenas algumas versões mais antigas do Windows 10 e só pode ser corrigido instalando a atualização KB5043936 e, em seguida, instalando a atualização KB5043083. A Microsoft afirma que as versões mais recentes do Windows 10 não são afetadas por esta vulnerabilidade.

A vulnerabilidade CVE-2024-38014 (Elevação de privilégio, EoP) existe no Windows Installer para todas as versões atualmente suportadas do Windows, incluindo edições de servidor. Um invasor que utilize esta vulnerabilidade poderá obter permissões do sistema sem interação do usuário. O mecanismo exato não é claro, mas os invasores normalmente combinam vulnerabilidades EoP com vulnerabilidades RCE para executar remotamente códigos maliciosos.

Outras vulnerabilidades críticas do Windows

O relatório também identifica diversas vulnerabilidades críticas, uma das quais está relacionada ao Windows. Estas vulnerabilidades ainda não foram exploradas em condições reais. A vulnerabilidade RCE CVE-2024-38119 está relacionada ao recurso Network Address Translation (NAT) e exige que o invasor esteja na mesma rede que a vítima. Isso ocorre porque o NAT geralmente não suporta roteamento, o que significa que não pode ser usado além dos limites da rede.

Existem sete vulnerabilidades associadas aos Serviços de Área de Trabalho Remota do Windows, incluindo quatro vulnerabilidades RCE (execução remota de código). O relatório também identifica uma vulnerabilidade no Microsoft Management Console (CVE-2024-38259) e no Power Automate para desktops (CVE-2024-43479).

Vulnerabilidades do Microsoft Office

O novo patch de segurança também corrige 11 vulnerabilidades relacionadas aos produtos Microsoft Office, incluindo uma vulnerabilidade de dia zero e duas críticas. Uma vulnerabilidade de desvio de recurso de segurança (CVE-2024-38226) foi descoberta por um pesquisador de segurança desconhecido no Microsoft Publisher. Os invasores imediatamente começaram a explorá-lo. Para fazer isso, o invasor precisa convencer o usuário a abrir um arquivo especialmente criado no Publisher. Se forem bem-sucedidas, as macros do Office ignoram as regras e executam código malicioso.

A Microsoft também designou duas vulnerabilidades RCE no SharePoint Server (CVE-2024-38018, CVE-2024-43464) como “críticas”. Outra vulnerabilidade RCE (CVE-2024-38227) no SharePoint Server e uma no Visio (CVE-2024-43463) estão marcadas como “alto risco”.

Vulnerabilidades do SQL Server

13 problemas de segurança foram resolvidos no SQL Server. Seis delas eram vulnerabilidades RCE com uma classificação CVSS de 8,8. A empresa também fechou três vulnerabilidades EoP e quatro vazamentos de dados.

Atualizações do navegador

A atualização de segurança mais recente para o navegador Microsoft Edge é a versão 128.0.2739.63, datada de 3 de setembro, baseada no Chromium 128.0.6613.120. No entanto, ainda não apareceu no relatório de atualização de segurança. A atualização do Edge 128.0.2739.67 em 5 de setembro corrige apenas alguns bugs. O Google lançou uma nova atualização de segurança do Chrome em 10 de setembro. Abrange várias vulnerabilidades de alto risco.