Uma infestação de aplicativos com spyware Mandrake integrado foi descoberta na Google Play Store, informou a Kaspersky Lab. Esta é a terceira onda do ataque – as duas primeiras ocorreram em 2016–2017 e 2018–2020 e foram descobertas pelo Bitdefender.

Fonte da imagem: Ivana Tomášková / pixabay.com

Os desenvolvedores do malware tomaram medidas rigorosas para impedir a sua detecção. O spyware não funcionou em 90 países ao redor do mundo, incluindo os países da ex-URSS. A entrega da carga maliciosa na última fase foi realizada apenas diretamente às vítimas selecionadas. Os aplicativos continham um kill switch que poderia eliminar rapidamente todos os vestígios de atividades maliciosas. O Mandrake foi distribuído por meio de aplicativos de capa completos – eles foram publicados nas categorias de finanças, carros e veículos, reprodutores e editores de vídeo, arte e design e aplicativos de trabalho. Os desenvolvedores desses aplicativos corrigiram rapidamente erros no funcionamento das funções declaradas oficialmente, que os usuários relataram nos comentários da Play Store. Certificados TLS foram usados para comunicação com servidores de gerenciamento.

Somente na onda de 2018-2020, dezenas de milhares de pessoas foram vítimas do Mandrake, estimou a Bitdefender, e durante todo o período de quatro anos pode haver centenas de milhares delas. Acontece que houve uma terceira onda de distribuição de spyware – começou em 2022, e os especialistas da Kaspersky Lab conseguiram detectá-la apenas em abril de 2024. Agora, eram aplicativos de astronomia, criptomoedas e uma ferramenta de compartilhamento de arquivos. Os desenvolvedores do malware tomaram medidas adicionais que mascararam seu comportamento e impediram sua detecção e análise em sandboxes. Em particular, foi ofuscação – complicando o código para análise, mantendo a funcionalidade – bem como transferindo lógica maliciosa para suas próprias bibliotecas.

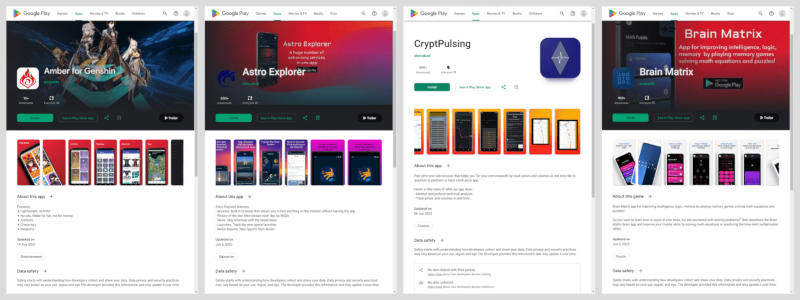

Exemplos de aplicativos com Mandrake na Google Play Store. Fonte da imagem: securelist.ru

Os principais objetivos do Mandrake são roubar credenciais de usuários e baixar e executar cargas maliciosas de estágio subsequente. Mas estas ações foram realizadas apenas nas fases finais da infecção e apenas para alvos cuidadosamente selecionados. O principal método é gravar a tela quando a vítima digita uma senha. Para fazer isso, os desenvolvedores de spyware forneceram três cenários.

No primeiro caso, o Mandrake tirava capturas de tela e as enviava em intervalos regulares para o servidor, codificando as capturas de tela em strings base64 – nas quais os invasores poderiam emitir comandos adicionais para alterar a frequência das capturas de tela e alterar sua qualidade. Outros comandos remotos também foram fornecidos: deslizar para uma coordenada de tela específica, alterar o tamanho e a resolução de uma página da web aberta, alternar entre as versões desktop e móvel de um recurso, ativar ou desativar o JavaScript, alterar a linha do agente do usuário, importar ou exportar cookies , ir e voltar, atualização de página, dimensionamento e outras funções. O segundo cenário diferia do primeiro porque as capturas de tela eram gravadas localmente em um arquivo de vídeo; e no terceiro caso, um script de ações foi recebido do servidor em uma visualização em uma página definida, e elas foram registradas. As gravações de tela foram posteriormente carregadas no servidor usando os comandos apropriados.

Nem o Bitdefender nem a Kaspersky Lab disseram quem é o suposto desenvolvedor do Mandrake ou quais foram seus motivos. Até agora, todos os aplicativos com spyware já foram removidos da Play Store.